RESUME BAB 1-3 SISTEM KEAMANAN TEKNOLOGI INFORMATIKA

Tugas Mata Kuliah : Sistem Keamanan Teknologi Informasi

Dosen : Kurniawan B. Prianto, S.Kom.SH.MM

Nama : Nur Hikmah Sufaraj

Npm : 15115184

Kelas : 4KA31

Dosen : Kurniawan B. Prianto, S.Kom.SH.MM

Nama : Nur Hikmah Sufaraj

Npm : 15115184

Kelas : 4KA31

KEAMANAN

SISTEM KOMPUTER

Keamanan

merupakan kondisi terbebas dari resiko. Sistem merupakan sekumpulan elemen atau

unsur saling berkaitan yang memiliki tujuan yang sama. Komputer merupakan suatu

perangkat yang terdiri dari software

dan hardware serta dikendalikan oleh brainware. Jika digabungkan dari

pengertian mengenai keamanan sistem dan komputer maka memiliki arti bahwa suatu

sistem yang mengkondisikan komputer terhindar dari berbagai resiko. Keamanan

komputer adalah cabang teknologi yang dikenal dengan nama keamanan informasi

yang diterapkan pada komputer. Target dari keamanan komputer antara lain adalah

sebagai perlindungan informasi terhadap pencurian, korupsi, atau pemeliharaan

ketersediaan, seperti dijabarkan dalam kebijakan keamanan. Menurut John D.

Howard dalam bukunya “An Analysis of

security incidents on the internet” menyatakan bahwa :

Keamanan komputer

adalah tindakan pencegahan dari serangan pengguna komputer atau pengakses

jaringan yang tidak bertanggung jawab. Sedangkan menurut Gollmann pada tahun

1999 dalam bukunya “Computer Security” menyatakan bahwa : Keamanan komputer

adalah berhubungan dengan pencegahan diri dan deteksi terhadap tindakan

pengganggu yang tidak dikenali dalam system komputer. Menurut Garfinkel dan

Spafford, ahli dalam computer security, komputer dikatakan aman apabila dapat

diandalkan dan software-nya bekerja dengan baik sesuai harapkan.

Keamanan komputer

maupun jaringan komputer, terutama yang terhubung ke internet harus

direncanakan dan dikoordinasikan dengan baik agar dapat melindungi sumber daya

(resource) dan investasi di dalamnya. Informasi (data) dan service (pelayanan)

sudah menjadi sebuah komoditi yang sangat penting. Kemampuan untuk mengakses

dan menyediakan informasi secara cepat dan akurat adalah hal penting bagi suatu

organisasi, baik yang berupa organisasi komersial (perusahaan), perguruan tinggi,

lembaga pemerintahan, maupun individual (pribadi).

RESUME

BAB 1- BAB 3

RESUME

BAB 1

A.

Masalah

keamanan sistem komputer secara umum.

Secara umum, terdapat

dua bagian kegiatan komputer yaitu:

- fraud by computer manipulation, yaitu pelaku melakukan manipulasi atas jumlah saldo rekening, transfer dana ilegal, manipul asi jumlah jam kerja, jatah cuti, dan lain sebagainya.

- Computer forgery, yaitu biasanya berupa pemalsuan surat-surat enting, pengrusakan data dan program komputer, penyusupan ke sistem komputer, pembajakan program komputer, melakukan penyalinan penghapusan data dan sebagainya.

Keamanan

diklasifikasikan menjadi 4 (empat) bagian, yaitu:

- Keamanan yang bersifat fisik (physical security): termasuk akses orang ke gedung, peralatan, dan media yang digunakan. Para crackers mengatakan bahwa mereka sering pergi ke tempat sampah untuk mencari berkas-berkas yang mungkin memiliki informasi tentang keamanan. informasi tentang keamanan. Pernah ditemukan coretan password atau manual yang dibuang tanpa dihancurkan. Seorang hacker dapat saja menemukan informasi penting di kotak sampah di hotel berbintang, ISP, dan pusat-pusat pembelanjaan.

- Keamanan yang berhubungan dengan orang (personel): termasuk identifikasi dan profil resiko dari orang yang mempunyai akses (pekerja). Seringkali kelemahan keamanan sistem informasi bergantung kepada manusia (pemakai dain pengelola). Ada sebuah teknik yang dikenal dengan istilah social engineering yang sering digunakan oleh pelaku kriminal untuk berpura-pura sebagai orang yang berhak mengakses informasi. Misalnya saja pelaku kriminal ini berpura-pura sebagai pemakai yang lupa pasword-nya dan minta agar diganti menjadi kata lain.

- Keamanan dari data da teknik komunikasi (communications). Pengamanan biasanya tidak hanya pada sistem operasinya tapi juga melibatkan sisi perangkat lunak damereka sering pergi ke tempat sampah untuk mencari berkas-berkas yang mungn aplikasinya, misalnya dari sisi webserver-nya baik itu Apache atau IS. Saat ini sudah banyak cara melakukan SQL Injection, Buffer overrun, dan lain-lain yang semuanya memanfaatkan kelemahan pada sisi aplikasi .

- Keamanan dalam operasi dan Forensic: termasuk prosedur yang digunakan untuk mengatur dan mengelola sistem keamanan, termasuk juga prosedur setelah serangan (post attact recorvery).

Ketika kita berbicara

tentang "keamanan komputer" ada empat aspek yang sangat penting dari

sistem yang berhubungan dengan komputer: Authentication, kerahasiaan, integritas, dan

ketersediaan.

- Authentication; yaitu validasi terhadap pemilik data. Contoh : login yaitu saat user melakukan login membutuhkan nama dan password ini berkaitan dengan hak akses pengguna.

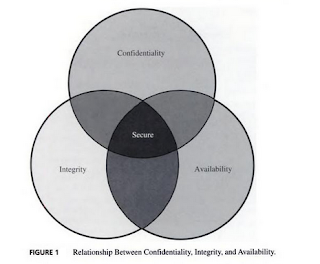

- Kerahasiaan (Confidentiality); memastikan bahwa aset yang terkait dengan komputer hanya diakses oleh pihak berwenang. Artinya, hanya mereka yang harus memiliki akses ke sesuatu yang benar-benar akan mendapatkan akses itu. Dengan "akses." maksud kami bukan hanya membaca tetapi juga melihat. mencetak, atau hanya mengetahui bahwa ada aset tertentu. Kerahasiaan terkadang disebut kerahasiaan atau privasi.

- Integritas (Integrity); berarti bahwa aset hanya dapat dimodifikasi oleh pihak yang berwenang atau hanya dengan cara yang sah. Dalam konteks ini, modifikasi termasuk menulis, berubah. mengubah status, menghapus, dan membuat. Contoh : Nama, No KTP, dan sebagainya.

- Ketersediaan (Availability); berarti bahwa aset dapat diakses oleh pihak yang berwenang pada waktu yang tepat. Dengan kata lain, jika seseorang atau sistem memiliki akses yang sah ke satu set objek tertentu, maka akses itu tidak seharusnya dicegah. Untuk alasan ini, kemampuan availability kadang-kadang dikenal dengan kebalikannya, penolakan layanan (denial of service).

Keamanan dalam

komputasi menangani tiga tujuan ini. Salah satu tantangan dalam membangun

sistem yang aman adalah menemukan keseimbangan yang tepat di antara tujuan,

yang sering kali bertentangan. Misalnya, mudah untuk menjaga kerahasiaan objek

tertentu dalam sistem yang aman hanya dengan mencegah semua orang membaca objek

itu. Namun, sistem ini tidak aman, karena tidak memenuhi persyaratan

ketersediaan untuk akses yang tepat. Artinya, harus ada keseimbangan antara

kerahasiaan dan ketersediaan. Tetapi keseimbangan bukanlah ketersediaam.

Bahkan, ketiga karakteristik ini dapat bersifat independen, dapat tumpang tindih (seperti yang ditunjukkan pada

Gambar 1), dan bahkan dapat saling eksklusif. Sebagai contoh, bahwa

perlindungan kerahasiaan yang kuat dapat sangat membatasi ketersediaan.

Mencegah Terjadinya

Serangan pada Komputer

Terdiri dari 4 faktor yang

merupakan cara untuk mencegah terjadinya serangan atau kebocoran sistem :

- Desain sistem : desain sistem yang baik tidak meninggalkan celah-celah yang memungkinkan terjadinya penyusupan setelah sistem tersebut siap dijalankan.

- Aplikasi yang Dipakai : aplikasi yang dipakai sudah diperiksa dengan seksama untuk mengetahui apakah program yang akan dipakai dalam sistem tersebut dapat diakses tanpa harus melalui prosedur yang seharusnya dan apakah aplikasi sudah mendapatkan kepercayaan dari banyak orang.

- Manajemen : pada dasarnya untuk membuat suatu sistem yang secure tidak lepas dari bagaimana mengelola suatu sistem dengan baik. Dengan demikian persyaratan good practice standard seperti Standard Operating Procedure (SOP) dan Security Policy haruslah diterapkan di samping memikirkan hal teknologinya.

- Manusia (Administrator) : manusia adalah salah satu fakor yang sangat penting, tetapi sering kali dilupakan dalam pengembangan teknologi informasi dan dan sistem keamanan. Sebagai contoh, penggunaan password yang sulit menyebabkan pengguna malah menuliskannya pada kertas yang ditempelkan di dekat komputer. Oleh karena itu, penyusunan kebijakan keamanan faktor manusia dan budaya setempat haruslah sangat dipertimbangkan.

2.

Masalah

etika.

Masalah etika juga mendapat perhatian dalam pengembangan

dan pemakaian system informasi. Masalah ini diidentifikasi oleh Richard Mason

pada tahun 1986 yang mencakup privasi, akurasi, properti, dan akses, yang

dikenal dengan akronim PAPA.

1. Privasi

Privasi menyangkut hak individu untuk mempertahankan

informasipribadi dari pengaksesan oleh orang lainyang tidak diberi izin unruk

melakukannya.

Contoh isu mengenai privasi sehubungan diterapkannya

system informasi adalah pada kasus seorang manajer pemasaran yang ingin

mengamati e-mail yang dimiliki para bawahannya karena diperkirakan mereka lebih

banyak berhubungan dengan e-mail pribadi daripada e-mail para pelanggan.

Sekalipun sang manajer dengan kekuasaannya dapat melakukan hal seperti itu,

tetapi ia telah melanggarprivasi bawahannya.

Privasi dibedakan menjadi privasi fisik dan privasi

informasi (Alter, 2002). Privasi fidik adalah hak seseorang untk mencegah

sseseorang yangtidak dikehendaki terhadap waktu, ruang, dan properti (hak

milik), sedangkan privasi informasi adalah hak individu untuk menentukan kapan,

bagaimana, dan apa saja informasi yang ingin dikomunikasikan dengan pihak lain.

Penggunaan teknologi informasi berkecenderungan membuat

pelanggaran terhadap privasi jauh lebih mudah terjadi. Sebagai contoh, para

pemakai e-mail sering kali jengkel dengan kiriman-kiriman e-mail yang tak

dikehendaki dan berisi informasi yang tidak berguna (junk e-mail).

Di America Derikat, masalah privasi diatur oleh

undang-undang privasi. Berkaitan dengan hal ini, maka:

- Rekaman-rekaman data tdak boleh digunakan untuk keperluan lain yang bukan merupakan tujuan aslinya tanpa sepengetauhna individu bersangkutan.

- Setiap individu memiliki hak untuk melihat datanya sendiri dan membetulkan rekaman-rekaman yang menyangkut dirinya.

2. Akurasi

Akurasi terhadap informasi merupakan factor yang harus

dpenuhi oleh sebuah sistem informasi. Ketidak akurasian informasi dapat

menimbulkan hal yang mengganggu, merugikan, dan bahkan membahayakan.

Sebuah kasusakibat kesalahan penghapusan nomor keamanan

social dialami oleh Edna Rismeller (Alter, 2002, hal.292). Akibatnya, kartu

asuransinya tidak bias digunakan bahkan pemerintah menarik kembali cek pension

sebesar $672 dari rekening banknya. Kisah lain dialami oleh para penyewa

apartemen di Amerika yang karena sesuatu hal pernah bertengkar dengan pemiliki

apartemen. Dampaknya, terdapat tanda tidak baik dalam basis data dan halini

membuat mereka sulit untuk mendapatkan apartemen lain.

Mengingat data dalam sistem informasi menjadi bahan dalam

pengambilan keputusan, keakurasiannya benar-benar harus diperhatikan.

3. Properti

Perlindungan terhadap hak properti yangsedang figalakkan

saat ini yaitu dikenaldengan sebutan HAKI(hak atas kekayaan intelektual). Di

Amerika Serikat, kekayaan intelektual diatur melalui tiga mekanisme, yaitu hak

cipta (copyright), paten, dan rahasia perdagangan (trade secret). Hak cipta, adalah hak yang dijamin oleh kekuatan hokum

yang melarang penduplikasian kekayaanintelektual tanpa seizing pemegangnya. Hak

ini mudah untuk didapatkan dan diberikab kepada pemegangnya selamamasa hidup

penciptanya plus 70 tahun. Paten, merupakan bentuk perlindungan terhadap kekayaan

intelektual yang paling sulitdidapatkan karena hanyadiberikan pada

penemuan-penemuan inovatif dan sangat berguna. Hukum paten

memberikanperlindungan selama 20 tahun. Rahasia perdagangan, hukum rahasia perdagangan

melindingi kekayaan intelektual melalui lisensi atau kontrak. Pada lisensi

perangkat lunak, seseorang yang menandatanganikontrak menyetujui untuktidak

menyalin perangkat lunak tersebut untuk diserahkan kepada oranglain atau

dijual.

Masalah kekayaan intelektual merupakan faktor pentingyang

perlu diperhatikan dalam sistem informasi untuk menghindari tuntutan dari pihak

lain di kemudian hari. Isu pelanggaran kekayaan intelektual yangcukup seru

pernah terjadi ketika terdapat gugatan bahwa sistem windows itu meniru sistem

Mac. Begitu juga timbul perseteruan ketika muncul perangkat-perangkat lunak

lain yang menyerupai spreadsheet Lotus 123. Kasus ini menimbulkan pertanyaan,

“Apakah tampilan nuasa dari suatu perangkat lunak memang butuh perlindungan hak

cipta?”.

Berkaitan dengan masalah intelektual, banyak masalah yang

belum terpecahkan (Zwass, 1998), antara lain:

- Pada level apa informasi dapat dianggap sebagai properti?

- Apa yang harus membedakan antara satu produk dengan produk lain?

- Akankah pekerjaan yang dihasilkan oleh komputer memiliki manusia penciptanya? Jika tidak, lalu hak properti apa yang dilindunginya?

Isu yang juga marak sampai saat ini adalah banyaknya

penyali perangkat lunak secara ilegal dengan sebutan pembajakan perangkat lunak

(software privacy). Beberapa solusi untuk mengatasi hal ini telah banyak

ditawarkan, namun belum memiliki penyelesaian, seperti sebaiknya software –

terutana yang bias dijual massak – dijual dengan harga yang relative murah.

Solusi yang mengkin bias figunakan untukperusahaan-perusahaan yang memiliki

dana yangterbatas untukmemberli perangkat lunak yang tergolong sebagai open

source.

4. Akses

Fokus dari masalah akses adalah pada penyediaan akses untuk semua kalangan. Teknologi informasi diharapkan tidak menjadi halangan

dalam melakukan pengaksesan terhadap informasi bagi kelompok orang tertentu,

tetapi justru untuk mendukung pengaksesan untuk semuapihak. Sebagai contoh,

untuk mendukunf pengaksesan informasi Web bagi orang buta, TheProducivity Works

(www.prodworks.com) menyediakan Web Broser khusus diberi nama pw WebSpeak.

Browser ini memiliki prosesor percakapan dan dapat (Zwass, 1998).

3.

Dasar-dasar

gangguan keamanan komputer.

Faktor penyebab gangguan keamanan komputer

- Human error

- Kelemahan hardware

- Kelemahan software

- Kelemahan sistem jaringan

Jenis-jenis

gangguan keamanan komputer

- DOS / DDOS, Denial of Services dan Distributed Denial of Services adalah sebuah metode serangan yang

-

bertujuan untuk menghabiskan sumber daya sebuah peralatan jaringan komputer

sehingga

layanan jaringan komputer menjadi terganggu. - Paket Sniffing, sebuah metode serangan dengan cara mendengarkan seluruh paket yang lewat pada sebuah media komunikasi, baik itu media kabel maupun radio. Setelah paket-paket yang lewat itu didapatkan, paket-paket tersebut kemudian disusun ulang sehingga data yang dikirimkan oleh sebuah pihak dapat dicuri oleh pihak yang tidak berwenang.

- IP Spoofing, sebuah model serangan yang bertujuan untuk menipu seseorang. Serangan ini dilakukan dengan cara mengubah alamat asal sebuah paket, sehingga dapat melewati perlindungan firewall dan menipu host penerima data.

- DNS Forgery, Salah satu cara yang dapat dilakukan oleh seseorang untuk mencuri data-data penting orang lain adalah dengan cara melakukan penipuan. Salah satu bentuk penipuan yang bisa dilakukan adalah penipuan data-data DNS.

- Trojan Horse, program yang disisipkn tanpa pengetahuan si pemilik komputer, dapat dikendalikan dari jarak jauh & memakai timer

- Probe : Usaha yang tak lazim untuk memperoleh akses ke dalam suatu sistem/ untuk menemukan informasi tentang sistem tersebut. Dapat dianalogikan sebagai usaha untuk memasuki sebuah ruangan dengan mencoba-coba apakah pintunya terkunci atau tidak

- Scan : kegiatan probe dalam jumlah besar dengan menggunakan tool secara otomatis. Tool tersebut secara otomatis dapat mengetahui port-port yang terbuka pada host lokal/host remote, IP address yang aktif bahkan bisa untuk mengetahui sistem operasi yang digunakan pada host yang dituju

- Account Compromise : penggunaan account sebuah komputer secara ilegal oleh seseorang yang bukan pemilik account tersebut. Account Compromise dapat mengakibatkan korban mengalami kehilangan atau kerusakan data.

- Root Compromise : mirip dengan account compromise, dengan perbedaan account yang digunakan secara ilegal adalah account yang mempunyai privelege sebagai administrator sistem. Akibat yang ditimbulkan bisa mengubah kinerja sistem, menjalankan program yang tidak sah.

Jenis-jenis gangguan

keamanan komputer

- Snooping, adalah suatu pemantauan elektronik terhadap jaringan digital untuk mengetahui password atau data lainnya. Ada beragam teknik snooping atau juga dikenal sebagai eavesdropping, yakni: shoulder surfing (pengamatan langsung terhadap display monitor seseorang untuk memperoleh akses), dumpster diving (mengakses untuk memperoleh password dan data lainnya), digital sniffing (pengamatan elektronik terhadap jaringan untuk mengungkap password atau data lainnya). Penanggulangannya adalah dengan mengubah skema sandi atau menggunakan perangkat monitoring network untuk mengembalikan ke petunjuk semula.

- Spam, adalah e-mail yang tidak diminta datang ke dalam kotak surat penerima. Dalam tesis kasus, pengirim menemukan cara untuk membuat e-mail seperti spam dengan harapan bahwa penerima mengunjungi situs Web, di mana virus dapat didownload ke komputer mereka. Pada akhirnya, spam dapat menimbulkan ketidaknyamanan bagi para pengguna situs web. Orang yang menciptakan spam elektronik disebut spammers. Bentuk spam yang dikenal secara umum meliputi : spam surat elektronik, spam pesan instan, spam Usenet newsgroup, spam mesin pencari informasi web (web search engine spam), spam blog, spam wiki, spam iklan baris daring, spam jejaring sosial.

- Spoofing, adalah pemalsuan IP Address untuk menyerang sebuah server di internet yaitu dengan cara menggunakan alamat email seseorang atau tindakan penyusupan dengan menggunakan identitas resmi secara ilegal. Dengan menggunakan identitas tersebut, penyusup akan dapat mengakses segala sesuatu dalam jaringan ini biasanya para hacker/cracker sering menggunakan cara ini. Spoofing merupakan teknik yang digunakan untuk memperoleh akses yang tidak sah ke suatu komputer atau informasi, dimana penyerang berhubungan dengan pengguna dengan berpura-pura memalsukan bahwa mereka adalah host yang dapat dipercaya.

- Phishing, Dalam komputer, pengelabuan (Inggris: phishing) adalah suatu bentuk penipuan yang dicirikan dengan percobaan untuk mendapatkan informasi peka, seperti kata sandi dan kartu kredit, dengan menyamar sebagai orang atau bisnis yang tepercaya dalam sebuah komunikasi elektronik resmi, seperti surat elektronik atau pesan instan. Istilah phishing dalam bahasa Inggris berasal dari kata fishing ('memancing'), dalam hal ini berarti memancing informasi keuangan dan kata sandi pengguna.

- Pharming, Situs palsu di internet, merupakan sebuah metode untuk mengarahkan komputer pengguna dari situs yang mereka percayai kepada sebuah situs yang mirip. Pengguna sendiri secara sederhana tidak mengetahui kalau dia sudah berada dalam perangkap, karena alamat situsnya masih sama dengan yang sebenarnya.

- Cookies, HTTP cookie, web cookie, atau cookie adalah serangkaian teks yang dikirimkan oleh server ke penjelajah web yang kemudian akan mengirimkannya kembali tanpa diubah ke server setiap kali penjelajah web mengakses situs web. HTTP cookies digunakan untuk melakukan otentikasi, penjejakan, dan memelihara informasi spesifik dari para pengguna, seperti preferensi pengguna atau daftar keranjang belanja elektronik mereka. Cookies yang masih tersimpan di komputer dapat mempercepat akses ke situs web yang bersangkutan. Namun demikian, cookies dapat mengurangi ruang di cakram keras komputer dan memberi peluang bagi spyware yang menyebar melalui cookies untuk masuk ke komputer. Cookies juga dapat menjadi kelemahan bagi situs yang membutuhkan akses log in yang terenkripsi, karena pada Shared Computer, Cookies bisa menjadi musuh utama keamanan, yang membuat kita bisa masuk ke halaman orang lain tanpa memasukkan password apapun, bahkan jikalau passwordnya sudah diganti.

- Spyware, adalah istilah teknologi informasi dalam bahasa Inggris yang mengacu kepada salah satu bentuk perangkat lunak mencurigakan (malicious software/malware) yang menginstalasikan dirinya sendiri ke dalam sebuah sistem untuk mencuri data milik pengguna. Spyware merupakan turunan dari adware, yang memantau kebiasaan pengguna dalam melakukan penjelajahan Internet untuk mendatangkan "segudang iklan" kepada pengguna. Tetapi, karena adware kurang begitu berbahaya (tidak melakukan pencurian data), spyware melakukannya dan mengirimkan hasil yang ia kumpulkan kepada pembuatnya (adware umumnya hanya mengirimkan data kepada perusahaan marketing).

4.

Prinsip dasar

perancangan sistem yang aman

Adapun dasar-dasar

dari perancangan sistem yang aman adalah:

- Mencegah hilangnya data

- Mencegah masuknya penyusup

LAPISAN KEAMANAN :

A. Lapisan Fisik :

- Membatasi akses fisik ke mesin :

- Akses masuk ke ruangan komputer

- Penguncian komputer secara hardwaree

- Keamanan BIOS

- Back-up data : pemilihan piranti back-up dan penjadwalan back-up

- Mendeteksi gangguan fisik :

- Log file : Log pendek atau tidak lengkap, Log yang berisikan waktu yang aneh, Log dengan permisi atau kepemilikan yang tidak tepat, Catatan pelayanan reboot atau restart, Log yang hilang, masukan su atau login dari tempat yang janggal.

- Mengontrol akses sumber daya

Berkaitan dengan user dan hak-haknya :

- Beri mereka fasilitas minimal yang diperlukan.

- Hati-hati terhadap saat/dari mana mereka login, atau tempat seharusnya mereka login.

- Pastikan dan hapus rekening mereka ketika mereka tidak lagi membutuhkan akses.

- Ketika melakukan perintah yang kompleks, cobalah dalam cara yang tidak merusak dulu, terutama perintah yang menggunakan globbing: contoh, anda ingin melakukan “rm foo*.bak”, pertama coba dulu: “ls foo*.bak” dan pastikan anda ingin menghapus file-file yang anda pikirkan.

- Beberapa orang merasa terbantu ketika melakukan “touch /-i” pada sistem mereka. Hal ini akan membuat perintah-perintah seperti : “rm -fr *” menanyakan apakah anda benar-benar ingin menghapus seluruh file. (Shell anda menguraikan “-i” dulu, dan memberlakukannya sebagai option -i ke rm).

- Hanya menjadi root ketika melakukan tugas tunggal tertentu. Jika anda berusaha mengetahui bagaimana melakukan sesuatu, kembali ke shell pemakai normal hingga anda yakin apa yang perlu dilakukan oleh root.

- Jalur perintah untuk pemakai root sangat penting. Jalur perintah, atau variabel lingkungan PATH mendefinisikan lokal yang dicari shell untuk program. Cobalah dan batasi jalur perintah bagi pemakai root sedapat mungkin, dan jangan pernah menggunakan ‘.’, yang berarti ‘direktori saat ini’, dalam pernyataan PATH anda. Sebagai tambahan, jangan pernah menaruh direktori yang dapat ditulis pada jalur pencarian anda, karena hal ini memungkinkan penyerang memodifikasi atau menaruh file biner dalam jalur pencarian anda, yang memungkinkan mereka menjadi root ketika anda menjalankan perintah tersebut.

- Jangan pernah menggunakan seperangkat utilitas rlogin/rsh/rexec (disebut utilitas r) sebagai root. Mereka menjadi sasaran banyak serangan, dan sangat berbahaya bila dijalankan sebagai root. Jangan membuat file .rhosts untuk root.

- File /etc/securetty berisikan daftar terminal-terminal tempat root dapat login. Secara baku (pada RedHat Linux) diset hanya pada konsol virtual lokal (vty). Berhati-hatilah saat menambahkan yang lain ke file ini. Anda seharusnya login dari jarak jauh sebagai pemakai biasa dan kemudian ‘su’ jika anda butuh (mudah-mudahan melalui ssh atau saluran terenkripsi lain), sehingga tidak perlu untuk login secara langsung sebagai root.

- Selalu perlahan dan berhati-hati ketika menjadi root. Tindakan anda dapat mempengaruhi banyak hal.

- Directory home user tidak boleh mengakses perintah mengubah system seperti partisi, perubahan device dan lain-lain.

- Lakukan setting limit system file.

- Atur akses dan permission file : read, writa, execute bagi user maupun group.

- Selalu cek program-program yang tidak dikenal

- Hati-hati terhadap bruto force attack dengan membuat password yang baik.

- Selalu mengenkripsi file yang dipertukarkan.

- Lakukan pengamanan pada level tampilan, seperti screen saver.

- selalu update kernel system operasi.

- Ikuti review bugs dan kekurang-kekurangan pada system operasi.

- Waspadai paket sniffer yang sering menyadap port Ethernet.

- Lakukan prosedur untuk mengecek integritas data

- Verifikasi informasi DNS

- Lindungi network file system

- Gunakan firewall untuk barrier antara jaringan privat dengan jaringan eksternal

RESUME

BAB 2

1. Penyandi

monoalfabetik.

Penyandi

Monoalfabetik merupakan setiap huruf digantikan dengan sebuah huruf. Huruf yang

sama akanmemikili pengganti yang sama. Misalnya huruf “a” digantikan dengan

huruf “e”, maka setiap huruf “a” akan digantikan dengan huruf “e”. Metode pada Penyandi Monoalfabetik : Caesar dan ROT13.

Sistem cipher substitusi

monoalfabetik memetakan tiap huruf satu per satu seperti pada contoh gambar 1

di atas, dimana tiap huruf alfabet dipetakan ke huruf setelahnya. Untuk

melakukan dekripsi dari ciphertext, sebuah substitusi kebalikannya dilakukan,

misalnya bila enkripsinya adalah mengganti huruf plaintext dengan huruf alfabet

setelahnya, maka algoritma dekripsinya adalah mengganti huruf pada ciphertext

dengan huruf alfabet sebelumnya.

Kriptografi Julius Caesar

termasuk ke dalam cipher jenis ini, dimana pada kriptografinya, tiap huruf

dipetakan ke tiga huruf setelahnya, A menjadi D, B menjadi E, dan seterusnya.

Cipher semacam ini sering disebut dengan Caesar Cipher, dimana enkripsi

dilakukan dengan menggeser huruf pada alphabet sebanyak jumlah kunci yang

diberikan. Contoh lain dari cipher jenis ini adalah cipher Atbash yang sering

dipakai untuk alphabet Hebrew, dimana enkripsi dilakukan dengan mengganti huruf

pertama dengan huruf terakhir, huruf kedua dengan huruf kedua terakhir, dan

seterusnya.Dalam kriptografi, sandi

Caesar, atau sandi geser, kode Caesar atau Geseran Caesar

adalah salah satu teknik enkripsi paling sederhana dan paling terkenal. Sandi

ini termasuk sandi substitusi dimana setiap huruf pada teks terang (plaintext)

digantikan oleh huruf lain yang memiliki selisih posisi tertentu dalam alfabet.

Misalnya, jika menggunakan geseran 3, W akan menjadi Z, I menjadi L, dan K

menjadi N sehingga teks terang "wiki" akan menjadi "ZLNL"

pada teks tersandi.

Nama Caesar diambil dari Julius Caesar, jenderal,

konsul, dan diktator Romawi yang menggunakan sandi ini untuk berkomunikasi

dengan para panglimanya.

Langkah enkripsi oleh sandi

Caesar sering dijadikan bagian dari penyandian yang lebih rumit, seperti sandi

Vigenère, dan masih memiliki aplikasi modern pada sistem ROT13. Pada saat ini,

seperti halnya sandi substitusi alfabet tunggal lainnya, sandi Caesar dapat

dengan mudah dipecahkan dan praktis tidak memberikan kerahasiaan bagi

pemakainya.

Contoh

|

2.

Penyandi

polialfabetik.

Enkripsi dapat dilakukan dengan mengelompokkan beberapa huruf menjadi sebuah kesatuan (unit) yang kemudian dienkripsi. Metode pada Penyandi Polialfabetik : Playfair Cipher polialfabetik pertama kali dijelaskan oleh Leone Battista Alberti pada tahun 1467 sementara tableau – sebuah tabel alfabet yang dapat digunakan untuk membantu enkripsi dan dekripsi cipher polialfabetik – diperkenalkan oleh Johannes Trithemius dalam bukunya Steganographia. Pada cipher ini, beberapa alfabet cipher digunakan sekaligus yang kemudian ditulis di sebuah tabel. Cipher dengan jenis polialfabetik yang paling terkenal adalah cipher Vigenère yang ditulis oleh Blaise de Vigenère pada abad ke-16. Cipher ini memanfaatkan tabel alfabet 26 X 26 – atau lebih dikenal dengan nama Tabula Recta – dan menggunakan kunci dan plaintext sebagai penanda posisi pada Tabula Recta untuk mendapatkan ciphertext-nya. Untuk melakukan dekripsi, kunci dan ciphertext digunakan sebagai penanda posisi untuk mendapatkan plaintext.

Figure 3 Tabula Recta

Kata Kunci: BEG

Plaintext: J I D A D

Kunci: B E G B EDengan kunci dan plaintext tersebut, enkripsi Vigenère dapat dilakukan dengan bantuan tabula recta. Untuk mendapat huruf pertama ciphertext, kita masukkan kunci sebagai baris dan plaintext sebagai kolom. Jadi, huruf pertama ciphertext adalah K, huruf yang terdapat pada baris B dan kolom J.

| Figure 4. Enkripsi Huruf Pertama dengan Cipher Vigenere |

Figure 5 Enkripsi Huruf Kedua dengan Cipher Vigenere

3.

Penggunaan

public key.

Penggunaan public key adalah salah satu teknik enkripsi

yang sering digunakan. Metode ini dikembangkan oleh Diffie dan Hellman, pada

metode ini terdapat variasi menarik mengenai skema yang mereka usulkan. Sebuah

skema enkripsi yang hanya menggunakan satu kunci rahasia untuk pengirim dan

penerima dapat dilampuhkan secara relatif mudah. Apabila kunci rahasia sersebut

jatuh ke tangan yang salah, maka seluruh mekanisme ini tidak lagi berarti.

Dengan skema yang diajukan Diffie dan Hellman, dua buah kunci digunakan oleh

kedua entitas yang kunci untuk si pengirim dan satu kunci untuk si penerima.

Metode kriptografi kunci publik melibatkan dua pasang kunci rahasia sepasang

kunci publik dan sepasang kunci privat. Kedua kunci ini dirancang sedemikian

rupa schingga kunci yang satu tidak dapat diturunkan dari kunci yang lainnya.

Dengan kata lain, apabila seseorang berhasil memperoleh salah satu kunci, ia

tidak dapat mengetahui kunci lainnya dari kunci tersebut, dan kode sandi tetap

terjaga keamanannya. Sang pengirim dan sang penerima masing-masingnya memiliki

dua buah kunci, salah sata kunci diketabui oleh kedua belah pihak, sedangkan

kunci lainnya diketahui hanya oleh yang bersangkutan. Kunci yang diketahui

bersama ini disebut sebagai kunci publik sedangkan kunci unik yang hanya

diketahui oleh masing-masing sistem disebut sebagai kunci privat. Ketika sebuah

perangkat hendak mengirimkan sebuah pesan ke perangkat lain, sang pengirim akan

mengenkripsikan pesanmya dengan menggunakan kunci publik, lalu baralah ia

mengirimkan pesan itu ke penerima yang dituju. Untuk dapat mendekripsikan pesan

yang sampai kepadanya, sang penerima harus menggunakan kunci privatnya.

Penerima tidak dapat mendekripsikan pesan itu dengan menggunakan kunci publik.

Ketika si penerima hendak mengirimkan pesan jawaban ke si pengirim awal, ia

terlebih dulu akan mengenkripsikan pesan tersebut dengan kunci publik. Si

pengirim awal kemudian harus menggunakan kunci privat maliknya untuk

mendekripsikan pesan jawaban yang diterimanya. Dan si pengirim awal tidak dapat

menggunakan kunci publik untuk mendeskripsikan pesan. Mekanisme enkripsi/deskripsi dengan kunci

ganda ini menjadikan sistem keamanan ini begitu sulit untuk ditembus oleh

pihak-pihak yang tak berwenang. Kunci-kunci publik dan privat yang digunakan

oleh pasangan pengirim-penerima tertentu bersifat sangat spesifik, dan tidak

dapat dipakai untuk sistem-sistem di luar pasangan yang bersangkutan. Sebagai

contoh, pasangan sistem ciient-server yang saling berkomanikasi, BrowserAlexa

dan WehServer. Untuk pasangan ini, kunci pablik yang digunakan bersama oleh

keduanya hanya akan bekerja dengan kunci privat milik BrowserAlexa dan kunci

peivat milik WebServer. Agar lebih jelas, umpamakan kita menyebut kunci publak

itu sehagai PubAlexa, kunci privat milik BrowserAlexa sebagai PrivAlexa, dan kunci

privat milik WebServer sebagai PrivWebAlexa. Ketika BrowserAlexa hendak

mengirim sebuah pesan ke WehServer. pesan tersebut akan dienkripsikan dengan

kunci PubAlexa. Saat pesan dierima olch WebServer, ia menggunakan kunci

peivatnya, PrivWebAlexa, untuk melakukan dekripsi terhadap pesan. Ketika

WebServer hendak mengirimkan pesan balasan ke BrowserAlexa, ia mengenkripsikan

pesannya menggunakan kunci PubAlexa Setibanya di BrowserAlexa, pesan harus

didekripsikan dengan menggunakan kunci privat milik BrowserAlexa, yaitu

PrivAlexa. Apabila WebServer meneriema pesan dari sistem selain BrowserAlexa,

ia tidak dapat menggunakan kunci publik PubAlexa maupun kunci privat miliknya,

PrivWebAlexa, untuk mendekripsikan pesan tersebut. Penggunaan dua buah kunci,

di mana salah satunya bersifat pablik dan lainnya bersifat privat, akan

menjamin kokohnya keamanan, karena dengan demikian fungsi-fungsi enkripsi dan

dekripsi dijadikan bersifat satu-arah. Kedua kunci secara bersama-sama dapat

membuat maupun membongkar sandi, namun secara sendiri-sendiri, keduanya tidak

dapat berbuat apa-apa. Satu aspek terpenting dalam teknik kriptografi kunci

publik adalah mengenai bagaimana kunci-kunci diberikan atau ditetapkan, bagi

sistem-sistem.

Apabila kunci publik dan kunci privat bagi sistem Anda dibuat olch sembarang pihak, maka selalu terdapat kemungkinan bahwa si pembaat bisa saja membocorkan kunci Anda kepada orang lain. Demikian pula, ketika si pembuat mengirimkan kunci-kunci Anda via jaringan, boleh jadi seseorang yang tak berwenang berhasil 'menangkap' paket-paket yang berisi informasi ini, dan terbongkarlah kunci-kunci Anda. Lebih jauh lagi, apabila sistem yang digunakan oleh si pembuat kunci untak membuat kunci-kunci Anda dijebol oleh seorang hacker, maka hilanglah kerahasiaan kunci-kunci tersebut. Untuk menangani masalah pertukaran dan pembuatan kunci-kunci rahasia dalam skema kripeografi kunci publik, ditunjuklah sebuah entitas yang disebut sebagai Certifi cate Aurhority (CA), Dalam sejumlah referensi, istilah CA dikenal juga dengan sebutan key distribution center.

Apabila kunci publik dan kunci privat bagi sistem Anda dibuat olch sembarang pihak, maka selalu terdapat kemungkinan bahwa si pembaat bisa saja membocorkan kunci Anda kepada orang lain. Demikian pula, ketika si pembuat mengirimkan kunci-kunci Anda via jaringan, boleh jadi seseorang yang tak berwenang berhasil 'menangkap' paket-paket yang berisi informasi ini, dan terbongkarlah kunci-kunci Anda. Lebih jauh lagi, apabila sistem yang digunakan oleh si pembuat kunci untak membuat kunci-kunci Anda dijebol oleh seorang hacker, maka hilanglah kerahasiaan kunci-kunci tersebut. Untuk menangani masalah pertukaran dan pembuatan kunci-kunci rahasia dalam skema kripeografi kunci publik, ditunjuklah sebuah entitas yang disebut sebagai Certifi cate Aurhority (CA), Dalam sejumlah referensi, istilah CA dikenal juga dengan sebutan key distribution center.

SSH dalam enkripsinya menggunakan metode

public key cryptography. Dengan metode ini, kita akan memerlukan 2 buah kunci

berbeda yang digunakan baik untuk melakukan enkripsi dan dekripsi. Dua buah

kunci tersebut masing-masing disebut public key (dipublikasikan ke publik/orang

lain) dan private key (dirahasiakan/hanya pemiliknya yang tahu). Masing-masing

kunci di atas dapat digunakan untuk melakukan enkripsi dan dekripsi. Perhatikan

ilustrasi kasar enkripsi dengan public key cryptography berikut ini : Misalkan

terjadi komunikasi antara dua person, yaitu Lia mengirimkan data ke Hakim. Maka

proses yang terjadi adalah :

4.

Metode

enkripsi DES (Data Encryption Standar).

Data

Encryption Standard

(standar enkripsi data atau DES) adalah

sebuah sandi yang dikembangkan oleh IBM, dan diterapkan oleh pemerintah Amerika

Serikat pada Januari 1977 untuk informasi non-classified. Skema penyandian ini

juga dipergunakan oleh sejumlah besar organisasi publik dan privat. Pada

dasanya, konsep skema DES adalah enkripsi plaintext yang telah dipecah menjadi

blok-blok 64-bit, menggunakan teknik sandi substitusi yang berbasiskan sebuah

kunci sepanjang 64 bit. Dari seluruh 64 bit yang ada di dalam kunci, hanya 56

bit yang benar-benar memainkan peranan sebagai kunci. Versi awal dari DES tidak

lagi dianggap memadai untuk menyediakan keamanan bagi jaringan. Akan tetapi DES

telah melalui berbagai modifikasi dan penyempurnaan untuk memperbaiki

kemampuannya. Salah satu metode yang dipakai untuk meningkatkan kemampuan DES

versi awal dikenal sebagai DES chaining (rantai DES). Dengan skema ini, di dalam

stream bit-bit plaintex, sebuah blok

64-bit dari plaintext akan di-XOR-kan

dengan blok plaintext yang tepat

mendahuluinya dan telah dienkripsikan. Blok hasil dari operasi XOR ini kemudian

disandikan dengan skema DES biasa. Salah satu teknik enkripsi yang sedang hangat

dibicarakan saat ini adalah BLOWFISH, yang juga bekerja berdasarkan enkripsi

blok blok data namun memberikan tingkat keamanan yang lebih baik dibandingkan

DES.

5. Metode enkripsi RSA.

Teknik RSA mengambil nama dari tiga orang penemunya: Rivest, Shamir dan Adleman. RSA secara tipikal menggunakan sebuah kunci 512-bit, dan melibatkan komputasi yang jauh lebih kompleks dan panjang dibandingkan dengan DES. Teknik ini bekerja berdasarkan operasi faktorisasi bilangan-bilangan bernilai besar. Karena kemampuan dan waktu komputasi yang dibutuhkan untuk melaksanakan enkripsi (dan dekripsi) adalah sangat besar, adalah luar biasa sulit untuk menembus keamanan RSA. Teknik ini umumnya digunakan untuk membuat kunci-kunci sandi itu sendiri, seperti kunci publik (public key) dan kunci privat (private key) yang digunakan oleh sistem-sistem enkripsi lain.

RESUME

BAB 3

- Contoh aplikasi untuk enkripsi dan dekripsi.

Secara matematis, proses atau

fungsi enkripsi (E) dapat dituliskan sebagai:

E(M) = C dimana: M adalah plaintext (message)

dan C adalah ciphertex.

Proses atau fungsi dekripsi (D)

dapat dituliskan sebagai: D(C)

= M.

- Contoh penerapan pada stand alone ataupun jaringan.

Stand Alone :

- EasyCrypto Deluxe.

- Mooseoft Encrypter.

- PowerCrypt 2000.

- Kryptel.

Jaringan :

- PGP.

- CIPE.

- SSH.

- SSL.

- EasyCrypto DeluxeEasyCrypto adalah sistem dengan satu kunci (single key system) sehingga tidak dapat digunakan untuk mengenkripsi file yang akan dikirimkan ke orang lain. Perangkat ini lebih cocok untuk mengamankan file pribadi di PC.

- Mooseoft EncrypterMerupakan perangkat enkripsi stand-alone lainnya yang amat mudah digunakan. Untuk membantu menemukan kata sandi yang baik, Encryptor mempunyai pembuat kata sandi yang dapat membuatkan kata sandi secara acak.

- PowerCrypt 2000Menggunakan algoritma enkripsi yang relatif tidak dikenal dari GNU license library yang bernama Zlib. Antar mukanya pun tidak terlalu mudah digunakan dan juga tidak dapat diatur ukurannya.

- KryptelMerupakan perangkat yang elegan dan mudah digunakan sehingga ideal untuk mereka yang ingin menggunakan perangkat enkripsi yang sederhana karena bekerja dengan cara drag and drop.

- Definisi

- Kelebihan

- Aman

- Fleksibel

- Gratis

- Kekurangan

- Terdapat beberapa bug

CIPE (Crypto

IP Encapsulation)

- Diciptakan oleh Titz

- Tujuan:

- Menyediakan fasilitas interkoneksi subnetwork yang aman

- Menanggulangi penyadapan

- Analisa trafik

- Injeksi paket palsu

REFERENSI

:

- Paryanti. Mei 2008. Seminar Nasional Informatika 2008. KEAMANAN SISTEM INFORMASI. Yogyakarta: UPN “Veteran” Yogyakarta. Jurnal ini diambil melalui situs web : https://www.coursehero.com/file/pfqg8cc/Seminar-Nasional-Informatika-2008-semnasIF-2008-ISSN-1979-2328-Yogyakarta-24/ (diakses tanggal 04/10/2018 pukul 06.00 WIB).

- Dalimanaja. PANDUAN LENGKAP MEMBANGUN SERVER BERBASIS GUI MENGGUNAKAN LINUX SuSe 9.1. Diambil Melalui situs web: https://www.scribd.com/doc/11837377/Panduan-Lengkap-Linux-Opensuse (diakses tanggal 04/10/2018 pukul 06.08 WIB).

- Stiawan, Deris. 2005.Sistem Keamanan Komputer. Jakarta: Elex Media Komputindo. Buku ini diambil melalui situs google book: https://books.google.co.id/books?id=62K09GlFVhMC&lpg=PP1&dq=buku%20tentang%20keamanan%20komputer&hl=id&pg=PA1#v=onepage&q=buku%20tentang%20keamanan%20komputer&f=true dan melalui situs: http://dataku.50webs.com/download/Sistem%20Keamanan%20Komputer.PDF. (diakses tanggal 04/10/2018 pukul 06.13 WIB).

- Pfleeger, Charles P. dan Shari Lawrence Pfleeger. 1997.Security in computing. USA : Prentice Hall. Buku ini diambil melalui situs google book: https://books.google.co.id/books?id=O3VBzspJo4C&lpg=PP1&dq=4.%09Pfleeger%2C%20C.P.%20Security%20in%20computing%2C%20PrenticeHall%2C%201997&hl=id&pg=PP1#v=onepage&q=4.%09Pfleeger,%20C.P.%20Security%20in%20computing,%20Prentice-Hall,%201997&f=false (diakses tanggal 04/10/2018 pukul 06.15 WIB).

- Wahyu W, Tri. dan Aidil Sanjaya. Juli 2008. STUDI SISTEM KEAMANAN KOMPUTER. Journal Artificial, ICT Research Center UNAS. Vocal.2 No.2 Juli 2008. Jakarts: Universitas Nasional. Jurnal ini diambil melalui situs : http://old.unas.ac.id/download.php?file=ArVol_2_No2_08_list1.pdf. (diakses tanggal 04/10/2018 pukul 06.20 WIB).

- Diset oleh Tim PERTI Dept. Setting. 2004. SCHAUM’S OUTLINES OF COMPUTER NETWORKING. Jakarta: Erlangga. Buku ini diakses melalui situs google book: https://books.google.co.id/books?id=RpKCEQEnU7wC&lpg=PT234&dq=Metode%20enkripsi%20DES%20(Data%20Encryption%20Standar).%20Metode%20enkripsi%20RSA.i&hl=id&pg=PT5#v=onepage&q=Metode%20enkripsi%20DES%20(Data%20Encryption%20Standar).%20Metode%20enkripsi%20RSA.i&f=false (diakses tanggal 04/10/2018 pukul 07.00 WIB).

- Tanjung, Lintang.Juli 2013. Rangkuman Materi Tentang Etika dan Keamanan Komputer. Diambil Melalui Link: https://lintangtanjung.wordpress.com/2013/07/24/rangkuman-materi-tentang-etika-dan-keamanan-komputer/ (diakses tanggal 04/10/2018 pukul 08.00 WIB).

- Indah, Bebasari K. Oktober 2018. sistem keamanan teknologi informasi. Diambil melalui link : http://bebasariindah.blogspot.com/2018/ (diakses tanggal 05/10/2018 pukul 12.00 WIB).

- https://rumahradhen.files.wordpress.com/2018/03/enkripsi-dan-deskripsi1.pptx (diakses pada tanggal 05/10/2018 pukul 12.10 WIB).

Komentar

Posting Komentar