RESUME MATERI KULIAH SISTEM KEAMANAN TEKNOLOGI INFORMASI DARI BAB4 - BAB6

TUGAS

RESUME MATERI KULIAH SISTEM KEAMANAN

TEKNOLOGI INFORMASI DARI BAB4 SAMPAI DENGAN BAB6

Disusun oleh :

Nama : Nur Hikmah Sufaraj

NPM : 15115184

Kelas :

4KA31

Jurusan : Sistem Informasi

Dosen : Kurniawan B. Prianto, S.Kom.SH.MM

UNIVERSITAS GUNADARMA

2018

RESUME SAMPAI

DENGAN BAB1-BAB6

BAB 4 PENGAMANAN SISTEM

OPERASI

Materi:

- Perancangan sistem operasi (OS) yang aman

- Bentuk serangan terhadap sistem operasi(Operation System).

- Properti terhadap sistem operasi yang aman

Saat ini komputer yang digunakan semakin

mudah diakses, waktu sistem, berbagi dana akses jarak jauh membentuk data

komuniksai menjadi pokok masalah keuangan. Terlebih dengan berbakat pengembangan

jaringan komputer. Kecompok lain saat ini adalah tugas dan tanggung jawab

komputer, seperti:

- Sistem transfer dana elektronis (sistem transfer dana elektronik) arus uang sebagai aliran bit.

- Sistem ganti lalu-lintas udara (air trafic control system) melakukan banyak pekerja yang sebelumnya dilokasi pengendali manusia.

- Unit rawat intensif di rumah sakit sudah sangat terkomputerisasi.

Implementasi

pengamanan sangat penting untuk menjamin sistem tidak diinterupsi dan diganggu.

Proteksi dan pengamanan terhadap perangkat keras dan sistem operasi sama

pentingnya. Sistem operasi hanya satu bagian sistem. Seiring berjalannya

pengolahaan pengekonomian sumber daya, pengalamatan sumber daya daya sistem

operasi dan sistem operasi pengamanan sistem.

Pengamanan perangkat

berlaku pada saat pengamanan sistem operasi, karena perangkat lunak juga

memberi risikosistem keamanan.keamanan operasi merupakan bagian masalah sistem

komputer secara keseluruhan. Pengamanan sistem operasi berarti kecil jika

setiap orang dapat melenggang di ruang sistem komputer. Pengamanan secara fisik

dengan sempurna pengaksesan fasilitas sistem komputer harus dilakukan juga.

1. KEAMANAN

Keamanan sistem

komputer adalah untuk menjamin sumber daya tidak

atau orang orang tak terotorisasi.

Pengamanan termasuk

masalah teknis, manajerial, legalitas

dan politis.

Sistem keamanan terbagi menjadi tiga,

yaitu:

- Keamanan eksternal (keamanan eksternal). Berkaitan dengan pengamanan fasilitas komputer dari penyusup (hacker) dan bencana seperti kebakaran dan kebanjiran.

- Keamanan antarmuka pemakai (keamanan antarmuka pengguna). Berkaitan dengan ayat pemakai sebelum pemakai diijinkan mengakses program dan data yang disimpan.

Keamanan

internal (keamanan internal). Berkaitan

dengan pengamanan yang berbeda yang dibangun pada perangkat keras dan sistem

operasi yang menjamin operasi yang handal dan tak terkorupsi untuk menjaga

integritas program dan data. Istilah keamanan (keamanan) dan proteksi

(perlindungan) bergantian. Untuk menghindari kesalahpahaman, istilah-istilah

pesan ke seluruh masalah dan perlindungan untuk sistem yang digunakan untuk

memproteksi / melindungi informasi pada sistem komputer.

2. MASALAH-MASALAH KEAMANAN

BANDUNG dua masalah penting, yaitu:

Sebuah. Kehilangan data (kehilangan

data).

Dapat disebabkan karena:

a.1. Bencana.

o Kebakaran.

o Banjir.

o Gempa bumi.

o Perang.

o Kerusuhan.

o Binatang.

a.2. Kesalahan perangkat keras dan

perangkat lunak.

o Ketidak kiatining pemroses.

o Disk atau tape yang tidak terbaca.

o Kesalahan telekomunikasi.

o Program kesalahan (bug).

a.3. Kesalahan / kelalaian manusia.

o Kesalahan pemasukan data.

Memasang tape atau disk yang salah.

·

Program eksekusi yang salah.

·

Kehilangan disk atau tape.

Kehilangan data dapat diatasi dengan

beberapa backup dan

backup ditempatkan jauh dari data yang

online.

b. Penyusup (peretas).

Terdiri dari:

b.1. Penyusup pasif, yaitu yang membaca

data yang tak diotorisasi.

b.2 Penyusup aktif, yaitu yang mengubah

data yang tidak diotorisasi.

Penyusupan Kateogri:

o Lirikan mata pemakai non teknis. Pada

sistem time-sharing, kerja pemakai dapat mencatat orang sekelilingnya. Bila

dengan lirikan itu

dapat mengetahui apa saja yang diketik

saat pengisian kata sandi, maka

tidak bisa mengakses fasilitas yang

bukan haknya.

o Penyadapan oleh orang dalam.

o Usaha hacker dalam mencari uang.

o Spionase atau bisnis.

3. ANCAMAN-ANCAMAN KEAMANAN

Sasaran pengamanan adalah menghindari,

mencegah dan mengatasi

ancaman terhadap sistem. Kebutuhan

sistem komputer

dikategorikan tiga aspek, yaitu:

1. Kerahasiaan (kerahasiaan).

Adalah keterjaminan bahwa informasi

disistem komputer hanya dapat

diakses oleh pihak-pihak yang

diotorisasi dan modifikasi tetap

konsistensi dan keutuhan data di sistem.

2. Integritas (integritas).

Adalah keterjaminan bahwa sistem sumber

daya komputer hanya dapat

dipesan oleh pihak-pihak yang

diotorisasi.

3. Ketersediaan (ketersediaan).

Adalah keterjaminan bahwa susmber daya

sistem komputer tersedia bagi

pihakpihak yang diotorisasi saat

diperlukan.

Tipe-tipe dari ancaman terhadap perang

sistem dapat dimodelkan dengan

Mengembangkan sistem komputer sebagai

penyedia informasi.

Berdasarkan fungsi ini, ancaman terhadap

sistem komputer dapat

dikategorikan menjadi empat ancaman,

yaitu:

1. Interupsi (interupsi).

Sumber daya sistem komputer dihancurkan

atau menjadi tidak tersedia atau tak berguna. Interupsi merupakan ancaman

terhadap jabatan.

Contoh: penghancuran perangkat keras,

seperti harddisk, kabel komunikasi.

2. Intersepsi (intersepsi).

Pihak tidak dapat mengotorkan akses

sumber daya. Interupsi merupakan ancaman terhadap kerahasiaan. Pihak tidak

diotorisasi dapat berbentuk orang atau komputer program.

Contoh: penyadapan untuk mengambil data

rahasia, mengetahui file tanpa

diotorisasi.

3. Modifikasi (modifikasi).

Pihak tidak diotorisasi tidak hanya

mengakses tetapi juga merusak sumber daya.

Modifikasi merupakan ancaman terhadap

integritas.

Contohnya: mengubah nilai-nilai file

data, mengubah program bertindak secara berbeda, setel pesan-pesan yang ditransmisikan

pada jaringan.

4. Fabrikasi (fabrikasi).

Taker diotorisasi menyisipkan /

memasukkan objek-objek ke sistem Fabrikasi merupakan ancaman terhadap

integritas.

Contoh: Menyisipkan pesan-pesan ke

jaringan, catatan catatan ke

mengajukan.

4. PETUNJUK PENGAMANAN SISTEM

Tahu beberapa prinsip pengamanan sistem

komputer, yaitu:

1. Rancangan sistem mengikat masyarakat.

Sistem keamanan tidak dapat digunakan

pada saat kerahasiaan rancangan

mental pengamanan. Mengasumsikan

penyusup tidak akan tahu cara kerja sistem pengamanan hanya menipu / memperdaya

perancang tidak membuat proteksi yang bagus.

2. Dapat diterima.

Skema yang dipilih harus dapat dilakukan

secara psikologis. Mekanisme proteksi setan tidak menganggu kerja pemakai dan

memenuhi kebutuhan otorisasi pengaksesan. Jika tidak tersedia ,. Maka tidak

akan bisa digunakan secara otomatis.

3. Pemeriksaan otoritas saat itu.

Sistem tidak Membatasi Ijin dan

Mengungkapkan Pengaksesan diijinkan, dan nyalakan terus informasi ini untuk

penggunaan selanjutnya. Banyak sistem memeriksa file yang dibuka dan setelah

itu (Operasi-operasi lain) tidak demikian. Pemakai yang membuka file dan lupa file

penutup akan terus dapat diberikan pemilik file yang memiliki atribut perubahan

file proteksi.

4. Kewenangan serendah mungkin.

Program atau pemakai sistem hubungan

dengan kumpulan

wewenang serendah mungkin yang

diperlukan untuk pengemasan

tugasnya. Sistem default yang tidak ada

akses sama sekali.

5. mekanisme yang ekonomis.

Pasukan proteksi sekelit, sesederhana

mungkin dan seragam

Status mudah diverifikasi. Proteksi

dibangun dari dilapisan

terbawah. Proteksi merupakan bagian

integral dari sistem, bukan

mekanisme yang tercantum pada rancangan

yang sudah ada.

5. OTENTIFIKASI PEMAKAI

Adalah proteksi

pemakai. Masalah kerah pemakai

memasukkan login yang disebut otentifikasi

pemakai (otentikasi pengguna).

Disebut metode otentifikasi harga pada

tiga cara, yaitu:

1. Sesuatu yang diketahui pemakai,

misalnya:

o Kata Sandi.

o Kunci gabungan.

o Nama kecil ibu mertua.

o Dan sebagainya.

2. Sesuatu yang disebut pemakai,

misalnya:

o Lencana.

o Kartu identitas.

o Kunci.

o Dan sebagainya.

3. Sesuatu Wajah (ciri) pemakai,

misalnya:

o Jari Sidik.

o Sidik suara.

o Foto.

o Tanda tangan.

Kata sandi

Pemakai memilih satu kata kode,

mengingatnya dan mengetikkan saat akan

mengakses komputer sistem. Saat

diketikkan, komputer tidak menampilkan

dilayar. Teknik ini memiliki kelemahan

yang sangat banyak dan mudah

ditembus. Pemakai menggunakan kata sandi

yang mudah diingat.

Seseorang yang kenal dengan pemepang

dapat mencoba masuk dengan sesuatu

yang diketahuinya tentang pemakai.

Kata sandi proteksi dapat ditembus

dengan mudah, antara lain:

o dimaksud file berisi nama depan, nama

belakang, nama jalan, nama kota

dari kamus ukuran sedang, terpisah

dengan pengejaan dibalik), nomor plat

mobil yang valid, dan string-string

pendek karakter acak.

o Isian di file dicocokkan dengan file

password.

Tindakan untuk lebih banyak proteksi

password, antara lain:

1. Pengasinan.

Memasukkan string pendek ke string

password yang diberikan pemakai

Masukkan password panjang tertentu.

2. Satu kali kata sandi.

Pemakai harus mengubah kata sandi secara

teratur. Upaya ini refl

kata sandi telah ditemukan atau

dicoba-coba pemakai lain.

Bentuk ekstrimnya adalah satu kali kata

sandi, yaitu pemakai

mendapat satu buku berisi daftar kata

sandi. Setiap kali pemakai login,

pemakai menggunakan kata sandi

berikutnya yang berisi di daftar

kata sandi. Dengan satu kali kata sandi,

pemakai direpotkan fokus

menjaga agar buku passwordnya tidak

sampai dicuri.

3. Satu daftar panjang pertanyaan dan

jawaban.

Variasi terhadap kata sandi adalah

mengharuskan pemakai memberi satu

daftar pertanyaan panjang dan jawaban.

Pertanyaan-pertanyaan dan

pikiran yang dipilih pemakai rubah

pemakai mudah mengingatnya dan tak

perlu menulis di kertas.

Jawab sekarang dapat dipakai, misalnya:

o Apakah mertua abang ipar Badru?

o Apa yang diajarkan Pak Harun waktu SD?

o Di jalan apa yang pertama kali

ditemukan simanis?

Pada saat login, pilih komputer

salah satu dari pertanyaan-pertanyaan

secara acak, menanyakan ke pemakai dan

memeriksa jawaban yang

diberikan.

4. Tantangan tanggapan (respon

chalenge).

Pemakai yang mencantumkan sendiri

kebebasan algoritma, misalnya x3. Saat

pemakai login, komputer dimasukkan di

layar angka 3. Dalam kasus ini

pemakai kunci angka 27. Algoritma dapat

berbeda di pagi, sakit, dan hari

berbeda, dari terminal berbeda, dan

seterusnya.

Identifikasi fisik

Hubungan lain adalah memberikan yang

disebut pemakai, seperti:

Kartu berpita magnetik

Kartu pengenal dengan selarik pita

magnetik. Kartu ini disisipkan ke dalam

perangkat pembaca kartu magnetik jika

akan mengakses komputer.

Teknik ini biasanya dikombinasikan

dengan kata sandi, pemakai kan

dapat login sistem komputer ketika

memenuhi persyaratan berikut:

o Mempunyai kartu.

o Mengetahui kata sandi yang spesifik

kartu itu.

ATM merupakan mesin yang bekerja dengan

cara ini.

Jari Sidik

Pengukuran lain adalah pengukuran

ciri-ciri fisik yang sulit ditiru, seperti:

o Sidik jari dan sidik suara.

o Analisis panjang jari.

o Pengenalan visual dengan menggunakan

kamera diterapkan.

o Dan sebagainya.

6. PEMBATASAN

Pembatasan-lubang dapat dilakukan

penembusan oleh pemakai yang tak

diotorisasi, misalnya:

o Pembatasan login.

Login hanya digunakan:

> Pada terminal tertentu.

> Hanya ada waktu dan hari tertentu.

> Pembatasan dengan call-back.

Login dapat dilakukan ungg. Jika telah

sukses masuk, sistem segera

memutuskan koneksi dan nomor telepon

yang telah disepakati.

Penyusup tidak dapat mengakses melalui

sembarang saluran telepon, tapi

hanya pada saluran telepon tertentu.

> Pembatasan jumlah usaha login.

Login lagi hingga tiga kali dan terus

dikunci dan dibagikan ke

administrator.

Semua login berisi dan sistem operasi

melaporkan informasi-informasi

berikut:

>> Waktu, yaitu waktu pemakai

login.

>> Terminal, yaitu terminal dimana

pemakai login.

Mekanisme proteksi sistem

komputer

Pada sistem komputer banyak objek yang

perlu diproteksi, yaitu:

1. Objek perangkat keras.

Objek yang perlu diproteksi, antara

lain:

o Pemroses.

o Segmen memori.

o Terminal.

o Disk drive.

o Printer.

o Dan sebagainya.

2. Objek perangkat lunak.

Objek yang perlu diproteksi, antara

lain:

o Proses.

o File.

o Basis data.

o Semaphore.

o Dan sebagainya.

Matriks Akses Kontrol

Masalah proteksi adalah cara-cara

mencegah proses-proses mengakses objek-objek yang tidak diotorisasi.

Mekanisme ini juga harus Memperbaiki proses-proses untuk

melakukan subset operasi-operasi hukum yang diperlukan. Misalnya proses A

dapat membaca file F, tapi tidak menulisinya.

Agar dapat menyediakan perlindungan yang

berbeda yang dikembangkan domain berdasar konsep. Domain adalah

himpunan pasangan (hak, objek).Tiap orang menspesifikasikan objek dan

subset operasi yang bisadilakukan terhadapnya. Hak dalam konteks

ini berarti ijin operasi. Proses berjalan pada domain proteksi,

yaitu proses menjadi anggota domain domain atau beberapa. Ada

kumpulan benda yang bisa proses yang diakses. Untuk setiap objek,

proses menghasilkan kumpulan terhadap objek itu. Proses-proses dapat

juga berpindah dari satu domain ke domain lain selama eksekusi. Aturan

peralihan domain ini tergantung pada sistem. Domain ditentukan dengan ketentuan

pemakai-pemakai yang termasuk domain itu. Proses-proses yang

dijalankan pemakai adalah proses-proses pada domain itu dan memiliki hak akses

terhadap objek seperti tertentu domainnya.

Cara penyimpanan informasi

anggota domain

Secara konseptual adalah berupa satu

matriks besar, dimana:

o Baris menunjukkan domain.

o Kolom menunjukkan objek.

Tiap elemen matriks mendaftarkan hak-hak

yang dimiliki domain terhadapobjek. Dengan matriks ini, sistem dapat

melihat hak pengaksesanterhadap objek. Gambar berikut

menunjukkan matriks pengaksesan objek.Untuk sistem-sistem yang mengijinkan

domain peralihan dimodelkan dengan menganggap domain sebagai objek,

yaitu:

- Jika ada operasi masuk, berarti memiliki hak berpindah domain.

- Jika ada operasi masuk, berarti memiliki hak berpindah domain.

Gambar diatas menunjukkan matriks

pengaksesan objek dengan operasi domain pengalihan. Proses-proses pada

domain 1 Dapat berpindah ke domain 2 dan proses pada domain 2 dapat

beralih ke domain 1.

ACL (Daftar Kontrol Akses)

Matriks pengaksesan objek akan bentuk

matrik jarang (sparse matrix). Matrik jarang memboroskan ruang penyimpanan dan

lambat karena Mendukung ruang besar, Dua alternatif untuk memperbaikinya

adalah:

o Menyimpan matriks sebagai perbaris.

o Menyimpan matriks sebagai perkolom.

Teknik yang digunakan adalah

mengasosiasikan setiap objek dengan senarai

domain yang dipakai dan operasi-operasi

yang dibolehkan (bagaimana caranya). Temnik ini menghasilkan senarai disebut

ACL.

Contoh:

Tiap ACL yang mencerminkan di kurung

menyatakan komponen uid (ID pengguna),

gid (ID kelompok) dan hak akses. Dengan

ACL, pilihlah kembali uid, gid spesifikeksi benda sementara mengijinkan yang

lain. Pemilik objek dapat mengubah ACL kapanpun.Cara ini untuk mempermudah pencegahan

/ pelarangan pengaksesan yang sebelumnya digunakan. Penyimpanan dilakukan hanya

untuk isian yang tak kosong.

Kapabilitas

Cara lain adalah memecah matrik

perbaris. Diasosiasikan setiap proses satu daftar objek yang digunakan, jika

ada tanda-tanda operasi yang diijinkan semangat atau domainnya. Senarai ini

disebut senarai kapabilitas (kemampuan daftar). Contoh:Ancaman-ancaman canggih

sistem komputer adalah program yang mengeksploitasi sistem operasi. Kita

membuang dengan program aplikasi begitu juga program utilitas seperti editor

dan kompilator. Perangkat taksonomi ancaman perangkat lunak atau klasifikasi

jahat (program jahat), yaitu:

1. Program program yang menuntut program

inang (program host).

Program Fragmen tidak dapat mandiri

secara independen dari program aplikasi, program utilitas atau sistem program.

2. Program-program yang tidak

mengharuskan program inang.

Program sendiri yang dapat melayani dan

dijalankan oleh sistem operasi. Pembagian atau taksonomi yang membuat program

tipe-tipe jahat sebagai berikut:

1. Bakteri.

Bakteri adalah program yang membahas

sumber daya dengan sistem

mereplikasi dirinya sendiri. Bakteri

tidak secara eksplisit merusak file.

Tujuan program ini hanya satu yaitu

mereplikasi dirinya.

Program bakteri yang sederhana hanya

bisa mengeksekusi dua kopian

mereka secara simultan pada sistem

multiprogramming atau menciptakan

dua file baru, masing-masing adalah

bakteri program file kopian.

Kedua kopian di kemudian mengkopi dua

kali, dan seterusnya.

2. Bom logika.

Logika bom adalah logik yang ditempelkan

pada program komputer agar

...... Ketika kondisi-kondisi yang

istilah yang ditemui, logik

mengeksgunaan fungsi yang menghasilkan

aksi-aksi tak diotorisasi.

Logika bom yang menempel pada program

resmi yang diset meledak kompilasi

kondisi-kondisi tertentu dimaksud.

Contoh kondisi untuk kondisi

logika bom adalah ada atau tudak adanya

file-file tertentu, hari tertentu baru

minggu atau tanggal, atau pemakai

menjalankan aplikasi tertentu.

Begitu terpicu, bom atau menghapus data

atau seluruh file,

menyebabkan mesin terhenti, atau

mengerjakan perusakan lain.

3. Trapdoor.

Trapdoor adalah titik masuk tidak

terdokumentasi rahasia dalam satu program

untuk memberikan akses tanpa

metode-metode otentifikasi normal.

Trapdoor telah digunakan secara benar

selama bertahun-tahun oleh pemrogram

untuk mencari kesalahan program.

Debugging dan testing biasanya

dilakukan pemogram saat mengembangkan

aplikasi. Untuk program yang

memiliki prosedur otentifikasi atau

pengaturan lama atau lanjutan pemakai

memasukkan nilai-nilai yang berbeda

untuk menjalankan aplikasi demikian

debugging akan lama jika tidak melewati

prosedur-prosedur tersebut.

Untuk debug program ini, membuat

authority khusus atau menghilangkan keperluan setup dan otentifikasi. Trapdoor adalah

kode Yang populer, barisan masukan khusus atau dipicu dengan menjalankan ID

pemakai khusus atau barisan kejahatan tertentu. Trapdoor menjadi ancaman

display pemrogram jahat untuk memperoleh pengkasesan tak diotorisasi. Pada

kasus nyata, auditor (pemeriks) perangkat komputer nama pencipta perangkat

lunak berlakuk sebagai kata sandi yang memintas proteksi perangkat lunak yang

dibuatnya. Adalah sulit mengimplementasikan perangkat-perangkat keras untuk

jebakan.

4. Kuda Troya.

Trojan horse adalah rutin tak

terdokumentasi rahasia ditempelkan dalam satu program berguna. Program yang

berguna dengan kode tersembunyi

Yang membuat kompilasi berjalan

melakukan fungsi yang tak diinginkan.

Eksekusi program yang terjadi dalam

eksekusi rutinitas ini. Program-

program trojan horse untuk melakukan

fungsi-fungsi secara umumlangsung dimana pemakai tak diotorisasi

tidak dapat dilakukan secara langsung langsung. Contoh, untuk dapat mengakses

file-file pemakai lain pada sistem pakai bersama, pemakai dapat menciptakan

program trojan horse. Trojan horse program kompilasi ini dieksekusi akan

mengubah file ijin-ijin file-file Berlin dapat dibaca oleh sembarang pemakai.

Program pencipta dapat menambahkan ke pemakai-pemakai dengan menempatkan program

di direktori bersama dan menamai programnya dengan rupa rupadisangka sebagai program utilitas yang

bermanfaat. Program trojan horse yang sulit dideteksi adalah kompilator yang

bergerak menyisipkan kode tambahan ke programprogram khusus

seperti dikompilasi, seperti login program. Kode menciptakan pintu

jebakan pada program login yang mengijinkan pencipta log ke sistem

menggunakan kata sandi khusus. Trojan horse jenis ini tidak pernah

dapat ditemukan jika hanya membacaprogram sumber. Motivasi lain dari

trojan horse adalah penghancuran data.Program muncul sebagai melakukan

fungsi-fungsi (seperti kalkulator), tapi

juga secara langsung diam-diam menghapus file-file pemakai.Trojan horse biasa

ditempelkan pada program-program atau rutin-rutin yangdiambil dari BBS,

internet, dan sebagainya.

5. Virus.

Virus adalah kode yang ditempelkan dalam

satu program yang menyebabkan pengkopian sendiri disisipkan ke satu program

lain atau lebih. Program program yang menginfeksi program lain dengan

menyesuaikan program-program itu. Komputer yang terhubung dengan perangkat program

yang belum terinfeksi, kopian virus program baru. Infeksi dapat menyebar dari

komputer ke komputer melalui pemakai-pemakai yang menukarkan disk atau mengirim

program melalui jaringan. Pada lingkungan jaringan, kemampuan mengakses

aplikasi dan layanan-layanan komputer lain merupakan fasilitas sempurna

penyebaran virus.

6. Cacing.

Adalah program yang dapat mereplikasi dirinya

dan mengirim kopian- kopian dari komputer ke komputer lewat hubungan jaringan.

Tiba tiba, cacingaktif untuk mereplikasi dan progasai kembali. Selain itu saja propagasi,

cacing biasanya melakukan fungsi yang tak diinginkan. Jaringan

cacing menggunakan hubungan jaringan

untuk menyebar dari sistem ke

sistem lain. Sekali bergerak di sistem,

jaringan cacing dapat mengoperasikan seperti virus atau bakteri, atau

menempelkan program trojan horse atau melakukan jumlah aksi menjengkelkan atau menghancurkan.

Untuk mereplikasi . dirinya, jaringan cacing yang dirancangnya layanan

jaringan, seperti: Fasilitas surat elektronik (fasilitas surat elektronik),

yaitu cacing Kirim kopian dia ke sistem-sistem lain.

o Kemampuan eksekusi jarak jauh

(kemampuan eksekusi jarak jauh), yaitu

cacing mengeksekusi kopian dia di sistem

lain. o kemampuan login jarakjauh (kemampuan login jarak jauh), yaitu cacing

log pada sistem jauh sebagai pemakai dan kemudian menggunakan perintah untuk

mengkopi dia dari satu sistem ke sistem lain. Program Kopian yang baru kemudian

dijalankan di sistem jauh dan melakukan fungsi-fungsi lain yang dilakukan di

sistem itu, worm terus enyebar dengan cara yang sama. Network worm memiliki

ciri-ciri yang sama dengan komputer virus, yaitu memiliki fase-fase sama,

yaitu:

Fase dorman.

o Fase propagasi.

fase Trigerring.

o Fase eksekusi.

Network worm juga berusaha menentukan

apa yang sebelumnya telah

diinfeksi sebelum mengirim kopian

sendiri ke sistem itu.

Virus tipe-tipe

Saat ini perkembangan virus masih

berlanjut, terjadi perlombaan antara penulis virus dan pembuat antivirus.

Sampai satu dikembangkan antivirusnya,

virus tipe yang lain muncul. Klasifikasi tipe virus adalah sebagai berikut:

·

Virus parasit. Merupakan virus tradisional

dan bentuk virus yang paling sering.Jenis ini mencantolkan dirinya ke file

.exe. Program mereplikasi virus kompilasi Memperbaiki file dengan mencari file-file

.exe lain untuk diinfeksi.

·

Memori virus penduduk.Virus memuatkan diri ke

memori utama sebagai bagian program yang menetap. Virus menginfeksi setiap

program yang dieksekusi.

·

Boot sector virus. Virus menginfeksi master

boot record atau boot record dan menyebar saat sistem diboot dari disk yang

berisi virus.

·

Virus

Stealth. Virus yang bentuknya telah dirancang agar dapat melindungi diri dari deteksi

perangkat lunak antivirus.

·

Virus polimorfik. Virus bermutasi setiap kali

melakukan infeksi. Deteksi dengan penandaan virus tersebut tidak dimungkinkan.

Virus penulis dapat dilengkapi dengan alat-alat bantu penyelesaian virus baru

(toolkit pembuatan virus, yaitu rutin-rutin untuk menciptakan virus-virus

baru). Dengan alat bantu ini tergantung virus baru dapat dilakukan dengan

cepat. Virus-virus yang diciptakan dengan alat membantu biasanya kurang canggih

dibanding virus-virus yang dirancang dari awal .

Anti Virus

Solusi ideal terhadap ancaman virus

adalah pencegahan. Jaringan diijinkan

virus masuk ke sistem. Sasaran ini, tak

mungkin dilaksanakan sepenuhnya.

Pencegahan dapat mereduksi beberapa

serangan virus. Setelah pencegahan

terhadap masuknya virus, maka pendekatan

berikut yang dapat dilakukan

adalah:

o Deteksi.

Begitu infeksi telah terjadi, tentukan

apakah infeksi memang telah terjadi

dan cari lokasi virus.

o Identifikasi.

Begitu virus tidak ditemukan virus yang

mengenkripsi program yang menginfeksi.

o Penghilangan.

Agar virus dapat terkena virus

program dan program yang dipakai ke

semua (sebelum terinfeksi). Jika terdeteksi virus berhasil dilakukan, tapi

prajekan penghilangan jejak tidak dapat dilakukan, maka alternatif yang

dilakukan adalah menghapus program yang membuat cadangan dan kopi cadangan program

yang masih bersih. Termasuk virus berkembang dari yang sederhana menjadi

semakin canggih, begitu juga paket perangkat lunak anti Virus. Saat ini program

antivirus semakin kompleks dan canggih.

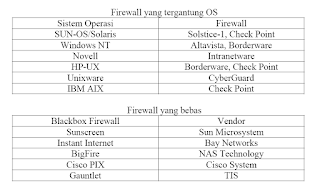

KONTROL AKSES

Kontrol akses pada sistem operasi

mengatur akses pengguna jaringan, komputer atau aplikasi. Sistem akses kontrol

pada jaringan data umumnya menggunakan firewall. Firewall akan bertindak

sebagai keamanan atau pembatas terhadap orang-orang yang tidak berhak mengakses

jaringan.

Firewall kemampuan-kemampuan:

q IP

Hiding / Mapping . Kemampuan ini menghasilkan alamat IP dalam jaringan ditransalasikan

ke alamat IP yang baru. Dengan demikian, IP alamat dalam jaringan tidak akan

dikenali di internet.

q Batasan

Privilege. Dengan kemampuan ini, kita juga dapat melewati para pengguna

jaringan sesuai dengan otorisasi atau hak-hak yang diberikan nyata.

q Batasan

Luar . Kemampuan ini, dapat menyebabkan para pengguna dalam jaringan untuk mengakses

ke alamat-alamat tertentu di luar jangkauan kami.

q Batasan dalam . Kita memperbolehkan orang luar

untuk mengakses informasi yang tersedia

dalam salah satu komputer dalam jaringan kita. Selain itu, tidak untuk mengakses seluruh komputer yang

terhubung ke

jingan kita

• Kata Sandi dan Otentikasi Terenkripsi

Beberapa pengguna di luar jaringan

memang memungkinkan untuk masuk ke jaringan kita untuk mengakses data, dengan

terlebih dahulu harus memasukkan kata sandi khusus yang sudah terenkripsi.

Ada 3 jenis pembagian firewall lewat

cara pembuatan:

1. Firewall internet

Merupakan sistem atau sistem grup yang

memberikan kebijakan hubungan internal antara jaringan

korporasi dan internet. Firewall Mengatur layanan-layanan apa yang bisa

di-akses dari luar sistem. Firewall internet dapat berupa perangkat

fisik atau perangkat lunak yangmenyaring header paket tergantung pada

kebijakan keamanan.

2. Paket penyaringan firewall

Adalah firewall tipe yang melakukan

kontrol akses ke dalam maupun keluar jaringan. Paket filter firewall

dapat berupa router maupun switch yang dapat dikonfigurasi dengan daftar

akses. Izin dan penolakan akses dilakukan pada protokol, port asal

dan port tujuan alamat IP asal dan tujuan.

3. Aplikasi / proxy firewall

Perangkat atau perangkat lunak ini

menjamin bahwa sumber daya yang terlindungi tidak bisa diakses oleh pengguna

sembarang. Pada saat ini ada beberapa aplikasi firewall yang dapat diinstal di

PC terlambat adalah: McAfee, Personal Firewall, Symantec Norton Personal

Firewall 2000, Network ICE Blackice

Defender, dan lain-lain.

Bentuk SERANGAN T erhadap Sistem OPerasi

Sistem Ancaman Operasi Windows pada saat

ini berdasarkan daftar

ancaman yang dikeluarkan oleh SANS

Institute:

1. Layanan

Informasi Internet (IIS)

2. Microsoft

SQL Server (MSSQL)

3. Otentikasi

Windows (termasuk LM Hashing)

4. Internet

Explorer (IE)

5. Layanan

Akses Jauh Windows (termasuk NetBIOS, Anonim logon, registri jarak jauh, RPC

DOM)

6. Komponen

Akses Data Microsoft (MDAC)

7. Windows Scripting Host (WSH)

8. Microsoft

Outlook & Outlook Express

9. Windows

Peer to Peer File Sharing (P2P)

10. Protokol Manajemen Jaringan

Sederhana Ancaman yang terjadi pada Unix

sebelum daftar ancaman

Yang dikeluarkan oleh SANS Institute:

1. BIND Domain Name System

2. Remote Procedure Calls (RPC)

3. Server Web Apache

4. General UNIX Authentication Acounts

tanpa Kata Sandi atau Lemah

Kata sandi

5. Hapus Layanan Teks (termasuk FTP,

r-service / hubungan kepercayaan, Line Daemon Printer)

6. Sendmail

7. Protokol Manajemen Jaringan Sederhana

(SNMP)

8. Secure Shell (SSH)

9. Misconfiguration Layanan Perusahaan

NIS / NFS

10. Buka Secure Sockets Layer (SSL)

Berdasarkan masalah pada sistem operasi

ini, akan disebut istilah

"Vulnerabilitas". Vulnerabilitas

secara universal adalah posisi dimana:

• kesatuan penyerang mengeksekusi

perintah sebagai pengguna

lainnya.

• inti penyerang untuk mengakses data

yang berbeda

dengan batasan akses untuk data

tersebut.

• masalah penyerang untuk memalsukan diri

sebagai pihak lain

• korban penyerang untuk melakukan

penolakan layanan.

Selain itu dikenal pula istilah

"paparan", yaitu keadaan dimana:

• Inti penyerang melakukan aktivitas

pengambilan

informasi

• kepribadian penyerang aktifitas

• Menyatukan kemampuan yang berperilaku

seperti-olah seperti

yang diinginkan, tetapi bisa dilakukan

kompromi dengan mudah

• Dapat masuk ke utama penyerang bisa

melakukan usaha

untuk mengakses sistem atau data

• Dianggap sebagai masalah yang berhubungan

dengan kebijakan

khusus.

Contoh kerentanan universal:

• phf (perintah perintah jarak jauh

sebagai pengguna “tidak ada”)

• rpc.ttdbserved (eksekusi perintah

jarak jauh sebagai root)

• Kata sandi file yang dapat ditulis

secara bebas (data modifikasi

sistem yang penting.

• Kata sandi default (eksekusi perintah

jarak jauh atau akses lainnya)

• Permasalahan penolakan layanan yang

mengarahkan seorang

penyerang untuk menyebabkan layar

kematian biru

• Smurf (penolakan layanan dengan

jaringan banjir)

Contoh pemaparan:

• menelepon layanan semacam jari

(berguna untuk mengambil

informasi, tapipu seperti

"mengiklan" sistem bagi

penyerang)

• Pengaturan dan konfigurasi yang tidak

tepat pada kebijakan audit

Windows NT

• layanan terdekat yang biasa menjadi

titik serangan (misal HTTP,

FTP, atau SMTP)

• Pemakaian aplikasi atau layanan yang

bisa diserang dengan sukses

menggunakan kekuatan brute.

K EBIJAKAN KEAMANAN

Suatu sistem komputer bisa dianggap sebagai

sekumpulan sumberdaya yang tersedia untuk dipergunakan oleh pengguna yang tidak

berhak. Dimaksud beberapa isu yang perlu dibaca oleh administrator:

1. Ketersediaan:

Sistem harus tersedia untuk dipergunakan saat pengguna olinenya. Serupa dengan

itu, data penting harus tersedia setiap saat.

2. Utilitas:

Sistem dan data pada sistem harus berguna untuk tujuan.

3. Integritas:

Sistem dan data harus lengkap dan terbaca .

4. Authenticity:

Sistem harus mampu memverifikasi identitas dari user, dan user harus bisa

memverifikasi identitas system.

5. Confidentially:

Data pribadi hanya boleh diketahui oleh pemilik data, atau sejumlah pihak

terpilih untuk berbagi data.

6. Possession:

Pemilik dari system harus mampu mengendalikannya. Kehilangan control pada suatu

system ke tangan orang yang tidak berhak, akan berdampak pada keamanan system

bagi penggunan lainnya.

BAB 5 PENGAMANAN PROGRAM

BAB 5

PENGAMANAN

PROGRAM

= Perlindungan program terhadap virus

komputer

= Program pengendalian terhadap ancaman

lainnya

❒ Virus Asal Muasal

1949, John Von Neuman,

menggungkapkan "teori self alter automata" yang

merupakan hasil penelitian dari para

ahli matematika.

1960, lab BELL (AT & T), para

ahli di lab BELL (AT & T) mencoba - coba teori yang

oleh John V Neuman, mereka

bermain-main dengan teori tersebut

untuk jenis game / game. Para ahli

yang membuat program yang

dapat memperbanyak dirinya dan dapat

merusak program buatan lawan.

Program yang mampu bertahan dan

menghancurkan semua program lain, maka

akan dianggap sebagai pemenangnya. Permainan

ini akhirnya menjadi permainan

favorit ditiap-setiap lab komputer. Lebih

lama mereka pun sadar dan mulai

mewaspadai permainan ini karena

program yang diperkenalkan semakin lama

makin parah, mereka melakukan

pengawasan dan pengamanan

yang ketat.

1980, program yang disebut-sebut

dengan nama "virus" ini berhasil

menyebar dari lingkungan

laboratorium, dan mulai beredar di dunia cyber.

1980, mulailah dikenal virus-virus

yang menyebar di dunia cyber.

Sejalan dengan perkembangan di dunia

komputer virus sampai saat ini

dari virus ini sudah semakin banyak,

yaitu:

☑ Memperlambat e-mail, Virus dapat menyebar melalui

e-mail, seperti virus

Sobig, dan mampu untuk membuat

trafik e-mail yang sangat besar yang

Tentu saja akan membuat server

menjadi lambat atau bahkan menjadi crash.

Bahkan jika hal itu tidak sampai

terjadi, perusahaan yang merasa

Dengan gangguan ini toh juga akan

mematikan servernya.

☑ Mencuri data konfidental, Worm Bugbear-D contohnya,

mampu merekam

keyboard keystroke Anda, termasuk

kata sandi dan lain sebagainya. Rekaman

tadi biasa akan dikirim ke si

pembuat virus untuk digunakan lebih

lanjut.

☑ Menggunakan komputer Anda untuk membangun situs. MyDoom

contohnya, dia menginfeksi banyak komputer

di seluruh dunia untuk

menyerang situs SCO dengan traffic

data yang sangat besar. Ini akan

membuat situs ini akan terbebani

luar biasa dan akhirnya akan crash

dan tidak bisa melayani pengguna

lainnya. Ini biasa dinamakan dengan

penolakan layanan.

☑ Membiarkan orang lain untuk membajak komputer Anda. Beberapa

virus

menempatkan trojan backdoor pada

komputer dan ini akan membuat si

Program Pengamanan

Keamanan Komputer

pembuat virus dapat terhubung ke

komputer

bisa dipekerjakan lebih lanjut

sesuai dengan keinginannya.

☑ Data Merusak. Virus Compatable contohnya, mau dapet

gan

pada data yang Anda simpan pada

dokumen MS Excel.

☑ Menghapus data. Virus Sircam contohnya, berusaha

untuk menghapus atau

meng-overwrite hardisk Anda pada

saat-saat tertentu yang tidak terduga.

☑ Men-disable hardware. Virus CIH atau Chernobyl

contohnya, berusaha

untuk meng-overwrite chip BIOS pada

tanggal 26 April dan akan membuat

komputer Anda menjadi tidak bekerja.

☑ Menimbulkan hal-hal yang aneh dan dikeluarkan. Virus

cacing Netsky-D

contohnya, dapat membuat komputer

berbunyi langsung atau secara spontan

Tiba-tiba saja ada yang datang untuk

beberapa jam lamanya.

☑menampilkan pesan tertentu. Virus Cone-F contohnya,

akan menampilkan

pesan rahasia politik jika bulan

menunjukkan bulan Mei.

☑ Merusak kredibilitas Anda. Jika virus mem-forward

dirinya sendiri dari

komputer Anda ke komputer pelanggan

Anda atau komputer rekan bisnis

Anda, maka hal ini akan merusak Anda

dan mereka tidak akan mau lagi

dengan Anda

atau malah menuntut kompensasi dari

pihak Anda.

☑ Membuat malu Anda. Virus PolyPost contohnya, akan

memposting dokumen

dan nama Anda pada newsgroup yang

membahayakan pornografi.

❒ Kronologi sejarah komputer virus

☑ 1960 - Bell Labs membuat game eksperimental di mana

pemainnya

menggunakan program jahat untuk

menyerang komputer pemain lainnya.

☑ 1975 - Penulis kisah sci-fi, John Brunner, penemuan

cacing

komputer menyebar melalui jaringan.

☑ 1984 - Fred Cohen mengenalkan istilah virus komputer

di dalam thesisnya.

☑ 1986 - Komputer Virus pertama bernama Brain yang

ditulis oleh dua orang

bersaudara di Pakistan.

☑ 1987 - Worm yang bernama Christmas tree memorial

jaringan komputer

IBM.

☑ 1988 - Worm internet menyebar pada jaringan US DARPA.

☑ 1992 - Terjadi kepanikan di dunia terhadap virus

Michelangelo.

☑ 1994 - Good Times, virus hoax pertama muncul di

dunia.

☑ 1995 - Konsep pertama yang bernama Konsep, hadir di

dunia.

☑ 1998 - CIH atau Chernobyl menjadi virus pertama yang

mampu untuk

Memerintah perangkat keras komputer.

☑ 1999 - Mellisa, virus yang menggambarkan dirinya

melalui e-mail menyebar

ke seluruh dunia. Kemudian virus

Bubbleboy, menjadi virus pertama yang

mampu menginfeksi komputer Anda dan

membaca e-mail Anda.

☑ 2000 - Love Bug, menjadi virus e-mail yang sukses. Pada

saat itu juga

ditemukan virus pada sistem operasi

Palm.

Program Pengamanan

Keamanan Komputer

☑ 2001 - Virus yang mengklaim dirinya berisi foto

pemain tenis Anna

Kournikova menginfeksi ribuan

komputer di seluruh dunia.

☑ 2002 - David L Smith, pembuat virus Mellisa, diputus

oleh pengadilan

Amerika untuk di penjara selama 20

bulan.

☑ 2003 - Worm Blaster menyebar di internet dengan

memanfaatkan

lubang pada sistem operasi Windows. Pada

saat yang sama juga

menyebar virus e-mail yang bernama

Sobig, ini membuat bulan Agustus

2003 menjadi bulan terburuk untuk

merilis virus pada tahun tersebut.

☑ 2004 - Pembuat cacing Netsky dan Bagle saling

bersaing untuk memenangkan efek

yang paling besar.

❒ Pengertian Virus

"Program

yang dapat menginfeksi program lain dengan memodifikasinya untuk menyertakan

sedikit perubahan

salinan dari

dirinya sendiri. Virus dapat menyebar ke seluruh sistem komputer atau jaringan

menggunakan otorisasi

setiap

pengguna menggunakannya untuk menginfeksi program mereka. Setiap

program yang terinfeksi juga dapat bertindak sebagai virus

infeksi itu

tumbuh “ (Fred Cohen)

Pertama kali istilah

"virus" oleh Fred Cohen pada tahun 1984 di

Amerika Serikat. Virus komputer

dinamakan "Virus" karena memiliki beberapa

persamaan dengan virus pada istilah

kedokteran (virus biologis).

Virus komputer bisa diartikan

sebagai program-program praktik komputer biasa. Tapi

memiliki perbedaan yang mendasar

dengan program - program lainnya, yaitu

virus dibuat untuk program menulari

- program lainnya, mengubah,

memanipulasinya bahkan hingga

merusaknya. Ada yang perlu kehilangan sini, virus

hanya akan menulari kebebasan

program pemicu atau program yang telah terinfeksi

tadi dieksekusi, disinilah nilainya

dengan "cacing".

❒ Virus Kriteria

Suatu program yang disebut virus

baru dapat dikatakan benar virus

komunikasi minimal memiliki 5

kriteria:

☑ kemampuan untuk mendapatkan informasi

Pada umumnya file virus berisi

nama-nama file yang ada dalam

direktif direktori, untuk apa? agar

dia dapat mengorbankan program program apa

saja yang akan dia tulari, semisal

virus makro yang akan menginfeksi semua file

berekstensi * .doc setelah virus itu

mengatakan, disinilah kemampuan

mengumpulkan informasi itu

memungkinkan agar virus dapat membuat daftar / data

semua file, terus memilahnya dengan

mencari file-file yang bisa ditulari.

Biasanya data ini tercipta saat

program yang tertular / bahkan eksperimen atau bahkan

virus program ini dieksekusi. Sang

virus akan segera melakukan pelaporan

data dan menaruhnya di RAM, pemilik

komputer dimatikan semua

data yang hilang tetapi akan

tercipta setiap program bervirus dijalankan dan biasanya

dibuat sebagai file tersembunyi oleh

virus.

☑ kemampuan program perbaikan

Suatu virus juga dapat dilakukan

untuk program yang akan dilakukan

ditulari, seperti ia umum menulari

program berekstensi * .doc, dia harus

Memeriksa apakah file dokumen ini

telah terinfeksi atau belum, karena jika

Program Pengamanan

Keamanan Komputer

Sudah akan dia akan mencoba

menularinya 2 kali. Ini sangat berguna untuk

meningkatkan kemampuan virus dalam

hal kecepatan menginfeksi

file / program.Yang umum dilakukan

oleh virus adalah memiliki / memberi

tanda pada file / program yang telah

diproses dengan mudah untuk

dikenali oleh virus tersebut. Contoh

penandaan adalah misalnya memberikan

Tersedianya yang unik yang disetiap

file yang telah terinfeksi.

☑ kesulitan untuk menggandakan diri

Inti dari virus adalah kemampuan

mengungkap diri dengan cara menulari

program lainnya. Suatu virus

kebebasan telah menemukan calon korbannya (baik

file atau program) maka ia akan

mengenalinya dengan memeriksanya, jika

belum terinfeksi maka sang virus

akan memulai aksinya untuk menulari dengan

cara mengenalkannya pada program /

file tersebut, dan sebagainya

mengcopikan / menulis kode objek

virus di atas file / program yang diinfeksi.

Banyak cara umum yang dilakukan oleh

virus untuk menulari /

menggandakan diri adalah:

▪ File / Program yang akan ditulari

sempurna atau diubah namanya.

Kemudian membuat file dengan

menggunakan nama itu

menggunakan virus tersebut

(maksudnya virus bisa disebut

dengan nama file yang dihapus)

▪ Program virus yang sudah di

eksekusi / load ke memori akan langsung

menulari file-file lain dengan cara

menumpangi seluruh file / program

yang ada.

☑ kemampuan penyelenggara manipulasi

Rutin (rutin) yang sangat efektif

akan virus yang akan dijalankan setelah virus menulari

file / program. isi dari rutinitas

dapat beragam mulai dari yang

teringan sampai pengrusakan. rutin

ini hanya untuk

program memanipulasi atau

mempopulerkan pembuatnya. Rutin ini

menggunakan kemampuan dari sistem

operasi (Operating System),

Memiliki kemampuan yang sama dengan

yang dimiliki sistem

operasi. Misal:

▪ Membuat gambar atau pesan pada

monitor

▪ Mengganti / mengganti label dari

setiap file, direktori, atau label dari

drive di PC

▪ Memanipulasi program / file yang

ditulari

▪ Program / file Merusak

▪ Mengacaukan printer kerja, dsb

☑ solusi Menyembunyikan diri

Saatnya digunakan untuk memungkinkan

agar-agar virus

semua pekerjaan baik dari awal

sampai berhasilnya penularan dapat terlaksana.

Langkah langkah yang biasa dilakukan

adalah:

▪ Program asli / virus simpan dalam

bentuk kode mesin dan digabung

dengan program lain yang dianggap

berguna oleh pemakai.

Program Pengamanan

Keamanan Komputer

▪ Program virus ditempatkan pada

Boot Record atau track yang jarang

membaca oleh komputer itu sendiri

▪ Program virus dibuat sependek

mungkin, dan file hasil yang diinfeksi tidak

Berubah ukurannya

▪ Virus tidak mengubah nama file

file.dll

❒ Siklus Hidup Virus

Siklus hidup virus secara umum

melalui 4 tahap, yaitu:

☑ Fase dorman (Fase Istirahat / Tidur)

Pada fase ini viruselt aktif. Virus

akan dilindungi oleh kondisi

spesifik, misalnya: tanggal yang

tepat, program acara lain /

program yang dieksekusinya lain,

kapasitas disk yang melewati batas, dsb. Tidak

semua virus dilalui fase ini

☑ Tahap Propagasi (Fase Penyebaran)

Pada fase ini virus akan mengkopikan

dirinya untuk melakukan program atau ke

tempat penyimpanan media (baik

hardisk, ram dsb). Setiap program yang

akan terjadilah hasil

"klonning" virus tersebut (tergantung cara virus

tersebut menginfeksinya)

☑ Trigerring Phase (Fase Aktif)

Pada fase ini Virus diaktifkan untuk

melakukan fungsi tertentu. Seperti pada

istilah tidur, fase pemicuan dapat

mempengaruhi berbagai peristiwa sistem termasuk

penghitungan jumlah kopian dirinya.

☑ Fase Eksekusi (Fase Eksekusi)

Pada Fase Virus berfungsi fungsinya,

fungsinya mungkin sepele seperti

hanya menampilkan pesan dilayar atau

merusak seperti merusak program dan

file-file data, dan sebagainya. Bulanan

virus melakukan konstruksi untuk

Sistem operasi khusus, lebih

spesifik pada platform perangkat keras

tertentu. Virus-virus telah

melibatkan keberatan- rag

sistem kerugian tertentu.

❒ Jenis-Jenis Virus

☑ Virus Makro

Jenis Virus ini pasti sudah sangat

sering kita dengar.Virus ini ditulis dengan

bahasa pemrograman dari hal-hal

aplikasi Bukan dengan bahasa pemrograman

Sistem Operasi. Virus ini dapat

berjalan setelah aplikasi

pembentuknya dapat berjalan dengan

baik, maksudnya jika pada komputer mac

dapat menjalankan aplikasi kata maka

virus ini bekerja pada komputer

bersistem operasi Mac.

contoh virus jenis ini:

▪ varian W97M, misalnya W97M.Panther

panjang 1234 byte, akan

menginfeksi NORMAL.DOT dan

menginfeksi dokumen kepentingan dibuka.

☑ Sektor Booting Virus

Boot sector Virus yang sudah umum

sekali menyebar. Virus ini dalam

dia akan menyorot balik sektor boot

asli

dengan program booting virus. Saat

terjadi booting maka virus akan di

load ke memori dan selanjutnya virus

akan memiliki kemampuan

mengendalikan perangkat keras

standar (mis: monitor, printer dsb) dan dari memori

ini pula virus akan menyebar ke

drive yang ada dan terhubung ke

komputer (mis: floopy, drive lain

selain drive c).

contoh virus jenis ini:

▪ varian virus wyx, misalnya wyx.C

(B) menginfeksi boot record dan floopy;

Panjang: 520 byte; karakteristiknya

memori penduduk dan terenkripsi

▪ varian V-sign: menginfeksi Master

boot record; panjang 520 byte;

karakteristik: menetap di memori

(memori penduduk), terenkripsi, dan

polimorfik)

▪ Stoned.june 4th / bloody! :

menginfeksi Master boot record dan

floopy; panjang 520 byte; karakteristik:

menetap di memori (memori

resident), terenkripsi dan

menampilkan pesan “Bloody! june 4th 1989”

setelah komputer melakukan booting

sebanyak 128 kali

☑ Virus Stealth

Virus ini akan mendominasi tabel tabel

pada DOS yang sering kita kenal

dengan "Interrupt

interceptor". virus ini berkemampuan untuk mengendalikan

tingkat instruksi DOS dan biasanya

mereka menyadari sesuai namanya

baik secara penuh atau ukurannya.

contoh virus jenis ini:

▪ Yankee.XPEH.4928: menginfeksi file

* .COM dan * .EXE; panjang 4298

byte; karakteristik: menetap di

memori, ukuran tersembunyi, memiliki

pemicu

▪ WXYC: menginfeksi floopy dan

motherboot record; panjang 520 byte;

menetap di memori; ukuran dan virus

tersembunyi.

▪ Vmem (s): menginfeksi file file *

.EXE, * .SYS, dan * .COM; Fie panjang

3275 byte; jenis: menetap di memori,

ukuran tersembunyi, di

enkripsi. dll

☑ Virus Polimorfik

Virus ini membuat program antivirus

anti virus, artinya virus ini selalu

Mencoba agar tidak dikenali oleh

antivirus dengan cara selalu Mengubah rubah

strukturnya setiap kali selesai

menginfeksi file / program lain.

contoh virus jenis ini:

Program Pengamanan

Keamanan Komputer

▪ Necropolis A / B, menginfeksi file

* .EXE dan * .COM; file panjang 1963

byte; karakteristik: menetap di

memori, ukuran dan virus tesembunyi,

terenkripsi dan dapat berubah ubah

struktur

▪ Nightfall, menginfeksi file *

.EXE; file panjang 4554 byte; jenis: menetap di memori, ukuran dan virus

tesembunyi, memiliki pemicu,

terenkripsi dan dapat mengubah-ubah

struktur. dll

☑ ParasiticVirus (Berkas Virus / Program)

Virus ini menginfeksi file file yang

dapat dieksekusi langsung dari sistem operasi, baik itu file aplikasi (* .EXE),

maupun * .COM biasanya juga hasil infeksi dari virus ini dapat ditemukan dengan

mengubahnya file ukuran yang

diserangnya.

☑ Multi Partition Virus

Virus ini merupakan gabungan

dariVirus Boot sector dan Virus file: artinya

Pekerjaan yang dilakukan berakibat

dua, yaitu dia dapat menginfeksi file-file

* .EXE dan juga menginfeksi Boot

Sector.

❒ Penyebaran Virus

Suatu virus pertama kali harus

berputar sebelum ia mampu untuk menginfeksi

komputer. Ada berbagai macam cara

agar virus ini dijalankan oleh korban,

Misalnya dengan menempelkan dirinya

pada program yang lain. Ada juga

virus yang jalan membuat Anda file

tipe tertentu. Virus Kadangkala

juga memanfaatkan media yang ada

pada komputer Anda (baik sistem

operasi atau aplikasi), dengan

memanfaatkan hal-hal tersebut virus dapat berjalan

dan akan akan memancarkan dirinya

sendiri secara otomatis. Anda juga dapat file yang sudah terinfeksi dalam

lampiran e-mail Anda. Begitu file tersebut Anda jalankan, maka kode virus akan

berjalan danmulai menginfeksi komputer Anda dan bisa menyebar ke semua file

yang ada di jaringan komputer Anda.

Virus layaknya virus harus memiliki

media untuk dapat menyebar, virus

komputer dapat menyebar keberbagai

komputer / mesin lainnya

berbagai cara, sebag:

☑ Disket, penyimpanan media R / W

Media penyimpanan secara eksternal

dapat menjadi sasaran empuk bagi virus untuk

dijadikan media. Baik sebagai tempat

bertahan maupun sebagai media

distribusinya. Media yang bias

melakukan operasi R / W (baca dan Tulis)

sangat memungkinkan untuk ditumpangi

virus dan dijadikan sebagai media

dibagikan.

☑ Jaringan (LAN, WAN, dsb)

Hubungan antara beberapa komputer

secara langsung sangat memungkinkan

Disertasi virus saat proses

pertukaran / pengeksekusian file / program

virus yang mengandung.

Program Pengamanan

Keamanan Komputer

☑ WWW (internet)

Sangat mungkin situs sengaja di

tanhodisasi 'virus' yang akan menginfeksi komputer-komputer yang mengaksesnya.

☑ Software yang Freeware, Shareware atau bahkan Bajakan

Banyak sekali virus yang sengaja di tanamkan dalam program yang di Sebarluaskan

baik secara gratis, atau versi percobaan yang sudah pasti tertanam

virus didalamnya.

☑ Attachment pada Email, mentransfer file

Hampir semua jenis menyebarkan virus

akhir-akhir ini menggunakan email lampiran karena semua pemakai layanan

internet pastilah menggunakan email untuk berkomunikasi, file-file ini sengaja

dibuat mencolok / menarik perhatian, bahkan bisa memiliki posisi ganda pada

penamaaniklan.

❒ Program Berbahaya Tipe-Tipe (Program Jahat)

Selain Virus ada beberapa program

yang dapat berfungsi kredibilitas kerja Program komputer tersebut bias yang

dikatagorikan sebagai program jahat atau program yang dapat digunakan untuk

kejahatan. Program semacam ini

Sebelah:

☑ Bakteri

program yang membahas sumber daya

dengan mereplikasi dirinya

sendiri. Bakteri tidak secara

eksplisit merusak file. Tujuan program ini saja

satu yang mereplikasi dirinya. Program

bakteri yang sederhana hanya bisa dilakukan

Mengaktifkan dua kopian dia secara

simultan pada sistem

multiprogramming atau menciptakan

dua file baru, masing-masing adalah

bakteri program file kopian. Kedua

kopian di kemudian mengkopi dua kali,

dan seterusnya.

☑ Bom logika

logik yang ditempelkan pada program

agar komputer

kumpulan kondisi di sistem. Ketika

kondisi-kondisi yang biasa ditemui,

logik mengeksekusi fungsi yang

menghasilkan aksi-aksi tak diotorisasi.

Logika bom yang menempel pada

program resmi yang diset meledak kompilasi

kondisi-kondisi tertentu dimaksud.

Contoh kondisi untuk menampilkan

logika bom adalah ada atau tidak ada

file-file tertentu, hari tertentu

minggu atau tanggal, atau pemakai menjalankan

aplikasi tertentu. Begitu terpicu,

bom atau menghapus data

seluruh file, menyebabkan mesin

terhenti, atau mengerjakan perusakan lain.

☑ Trapdoor

Trapdoor adalah titik masuk tidak

terdokumentasi rahasia di satu program untuk

memberikan akses tanpa metode-metode

otentifikasi normal.

Trapdoor telah digunakan secara

benar selama bertahun-tahun oleh pemogram

untuk mencari kesalahan program. Debugging

dan pengujian biasanya dilakukan

Program Pengamanan

Keamanan Komputer

pemogram saat mengembangkan

aplikasi. Untuk program yang memiliki

prosedur otentifikasi atau

pengaturan lama atau biaya pemakai memasukkan

nilai-nilai yang berbeda untuk

menjalankan aplikasi maka debugging akan lama bila

harus melewati prosedur-prosedur

tersebut. Untuk debug program ini,

Pengembang membuat khusus atau

menghilangkan keperluan

setup dan otentifikasi.

Trapdoor adalah kode yang merupakan

barisan masukan khusus atau

dipicu dengan menjalankan ID pemakai

khusus atau barisan kejahatan

tertentu. Trapdoor menjadi ancaman

display pemrogram jahat untuk

naik pengkasesan tak diotorisasi.

Pada kasus nyata, auditor

(pemeriksa) perangkat lunak dapat menemukan

trapdoor pada perangkat perangkat

lunak dimana nama pencipta perangkat lunak

berlakuk sebagai kata sandi yang

memintas proteksi perangkat lunak yang

dibuatnya. Adalah sulit

mengimplementasikan perangkat-perangkat digital

untuk pintu jebakan.

☑ Trojan horse

Trojan horse adalah program yang

kelihatan seperti program yang valid atau

program normal, tetapi sebenarnya

fungsi-fungsi yang sangat

membingungkan bagi komputer Anda. Sebagai

contoh, virus DLoader-L berasal dari attachment e-mail dan dianggap sebagai program yang diperbarui dari Microsoft

untuk sistem operasi Windows XP. Jika

Anda menjalankannya maka dia akan mendownload program dan akan memanfaatkan komputer Anda untuk

menghubungkan komputer Anda ke situs web

tertentu. Targetnya tentu saja untuk membuat situs web tadi menjadi overload dan akhirnya tidak bisa

diakses dengan benar oleh pihak lain. Ini

sering dinamakan dengan serangan denial of service atau DoS. Program-program

trojan horse untuk melakukan fungsi-fungsi secara tidak langsung dimana pemakai

tak diotorisasi tidak dapat melakukannya secara langsung. Contohnya, untuk

dapat mengakses file-file pemakai lain pada sistem dipakai bersama, pemakai dapat menciptakan

program trojan horse. Trojan horse

program kompilasi ini dieksekusi akan mengubah file ijin-ijin sehinga file-file dapat dibaca oleh sembarang pemakai.

Program pencipta dapat

Merinci ke pemakai-pemakai dengan

menempatkan program di direktori bersama

dan menamai programnya sebagai rupa rupa disangka program utilitas yang bermanfaat. Program

trojan kuda yang sulit dideteksi adalah kompilator yang tepat Mereka

menyisipkan kode tambahan ke program-program tertentu begitu dikompilasi, seperti program login. Kode

menciptakan pintu jebakan pada program login yang mengijinkan pencipta log ke

sistem menggunakan kata sandi khusus. Trojan horse ini tidak pernah dapat

ditemukan jika hanya membaca program sumber.

Motivasi lain dari trojan horse adalah penghancuran data. Program muncul sebagai melakukan fungsi-fungsi

(seperti kalkulator), tapi juga secara langsung diam-diam menghapus file-file

pemakai.

Trojan horse biasa ditempelkan pada

program-program atau rutin-rutin yang

diambil dari BBS, internet, dan

sebagainya.

Program Pengamanan

Keamanan Komputer

☑ Worm

Worm bisa dikatakan mirip dengan

virus tetapi worm tidak menuruni pembawa

dalam hal ini program atau dokumen. Cacing

yang membuat salinan dari

dia sendiri dan mengunakan jaringan

komunikasi antar komputer untuk

melukis dirinya. Banyak virus

seperti MyDoom atau Bagle bekerja

silakan layaknya worm dan

menggunakan e-mail untuk mem-forward

dirinya sendiri kepada pihak lain.

Network worm menggunakan hubungan

jaringan untuk menyebar dari sistem

ke sistem lain. Sekali bergerak di

sistem, jaringan cacing dapat mengoperasikan seperti

virus atau bakteri, atau menempelkan

program trojan horse atau melakukan

jumlah aksi menjengkelkan atau

menghancurkan.

Untuk mereplikasi dirinya, jaringan

cacing yang digunakan layanan

jaringan, seperti: Fasilitas surat

elektronik (electronic mail facility), yaitu cacing

Kirim kopian dia ke sistem-sistem

lain.

Kemampuan eksekusi jarak jauh

(kemampuan eksekusi jarak jauh), yaitu cacing

mengeksekusi kopian dia di sistem

lain.

Kemampuan login jarak jauh

(kemampuan login jarak jauh), yaitu cacing log pada

sistem jauh sebagai pemakai dan

kemudian menggunakan perintah untuk

Mengkopi dia dari satu sistem ke

sistem lain. Program Kopian cacing yang

baru kemudian dijalankan dan

dilakukan fungsi-fungsi lainnya

yang dilakukan di sistem itu, worm

terus menyebar dengan cara yang sama.

Network worm memiliki ciri-ciri yang

sama dengan komputer virus, yaitu

memiliki fase-fase sama, yaitu: fase

dorman, fase propagasi,

Fase Trigerring, fase Eksekusi.

Network worm juga berusaha

menentukan apa yang sebelumnya telah

diinfeksi sebelum mengirim kopian

sendiri ke sistem itu.

☑ Backdoor Trojan

Backdoor trojan adalah program yang

membolehkan seseorang untuk

mengambil alih kontrol komputer

melalui internet. Pintu belakang

trojan akan nampak seperti program

yang normal dan tidak kelihatannya

Penggantian. Jika Anda menjalankan

program yang berisi backdoor ini, maka

dia akan menjalankan fungsi-fungsi

tersembunyi yang tidak disadari oleh

pengguna komputer.

Backdoor trojan saat ini bisa

dikatakan sedang trend di internet, bahkan

viruspun dapat membangun kembali

trojan backdoor pada komputer. Begitu

pertama kali backdoor trojan

dijalankan, maka saya akan bertanggung jawab

Tambah sendiri pada bagian start-up

di komputer tersebut

backdoor trojan ini akan selalu

dijalankan kompilasi komputer dinyalakan kembali.

Si pengirim backdoor trojan ini bisa

melihat komputer mana saja yang

dapat backdoor dan dia dapat

terhubung ke komputer tersebut tanpa

disadari oleh pengguna komputer

disana. Setelah terhubung dengan komputer

yang sudah terinfeksi backdoor

trojan ini, maka si pengirim backdoor trojan

akan dapat melakukan berbagai hal,

seperti menjalankan aplikasi, mengakses

file, menyesuaikan file atau

meng-upload file, menyalin keyboard keystroke Anda

atau bahkan menggunakan komputer

untuk mengirimkan e-mail spam kepada

orang lain.

Program Pengamanan

Keamanan Komputer

Beberapa backdoor trojan yang sudah

kita kenal adalah Subseven, BackOrifice

dan Graybird yang sering digunakan

sebagai patch untuk memperbaiki cacing

Blaster.

☑ Spyware

Spyware adalah aplikasi yang

memungkinkan para pemasang iklan untuk

dapatkan informasi tentang kebiasaan

pengguna komputer di mana

spyware tersebut terpasang. Progam

spyware ini sebenarnya inovatif

virus. Anda tidak dapat mengimpornya

ke komputer yang lain. Hanya spyware

Hilang memiliki efek-efek lain yang

tidak terduga.

Anda bisa saja mendapatkan spyware

kompilasi Anda dari situs

tertentu. Sebuah pesan pop-up

biasanya akan muncul dan mengingatkan Anda untuk

mendownload program yang

"kelihatannya" Anda memenuhi, atau terkadang

program spyware ini bisa secara

otomatis terdownload tanpa Anda sadari.

Spyware akan jalan di komputer Anda

dan akan mencatat semua aktivitas Anda

(misalnya soal situs apa saja yang

Anda kunjungi) dan akan

laporannya kepada pihak lain, dalam

hal ini pihak pemasang iklan. Efek

lain adalah menyunting halaman home

pada web browser Anda dengan Anda

alamat situs tertentu atau bahkan

ada yang memiliki efek untuk men-dial

modem ke nomor 0900 (panggilan

premium).

Kegiatan spyware ini jelas akan

memakan sumber daya pada komputer Anda dan

dapat merusak performa dari komputer

Anda. Beberapa perangkat lunak anti-

spyware saat ini sudah dapat

mendeteksi spyware pada komputer Anda

dan bisa menghilangkannya secara

otomatis. Contohnya adalah fitur anti-

spyware pada aplikasi System

Mechanic.

☑ Cookie

Jika situs situs, maka situs

tersebut dapat paket paket

data kecil yang sering disebut

dengan cookie pada komputer kita. Ini akan

membuat situs tersebut untuk

mengingat informasi detail tentang Anda dan

Anda juga bisa mengunjungi situs web

Anda.

Cookie tidak mengandung ancaman bagi

data di komputer Anda, tetapi

kesalahan cookie bisa untuk

konfidensial dan privasi Anda. Jika Anda

ingin tetap bersifat anonim, maka

silakan atur browser Anda untuk selalu

cookie menonaktifkan pria.

❒ Mencegah virus

Ada beberapa hal yang bisa dilakukan

untuk mencegah virus, ini akan terjadi

diberikan hal-hal tersebut.

☑ Membuat orang paham terhadap risiko virus,

Katakan kepada semua orang bahwa

mereka selalu dalam kepuasan

membuka e-mail, membuka email,

mengunduh file dari situs

atau saling bertukar disket. Mereka

harus mengerti bahwa ada bahaya virus

dimana-mana dan berhati-hatilah.

Program Pengamanan

Keamanan Komputer

☑ Instal program anti-virus dan perbarui-lah secara

reguler,

Program anti-virus dapat mendeteksi

dan mengeluarkan yang mampu untuk membasmi

virus. Jika program tersebut

menawarkan pemindai on-access, segera saja

gunakan fasilitas tersebut.

☑ Selalu gunakan patch perangkat lunak untuk menutup

lubang keamanan,

Selalu pantau patch untuk sistem

operasi yang Anda gunakan.

Jika ada yang baru segera

di-download dan bangkit agar menutup lubang

keamanan yang ada pada komputer

Anda. Ini akan membuat virus sedikit sulit

untuk menyebar.

☑ Gunakan firewall,

Sebuah firewall dapat digunakan

untuk mengakses ilegal ke sistem komputer atau

jaringan Anda. Ini juga bisa

mencegah penyebaran virus secara langsung ke dalam

jaringan.

☑ Selalu backup secara reguler data Anda,

Selalu buatlah cadangan untuk semua

data yang ada pada komputer Anda. Pilihlah

data dan program yang Anda anggap

penting dan lakukan backup secara online

reguler. Jika sewakti-time komputer

Anda terinfeksi virus maka Anda masih

bisa melakukan restore dengan data

dan program yang bersih.

❒ Antivirus

Solusi ideal terhadap ancaman virus

adalah pencegahan. Jaringan diijinkan virus

masuk ke sistem. Sasaran ini, tak

mungkin dilaksanakan sepenuhnya. Pencegahan

dapat mereduksi beberapa serangan

virus. Setelah memasukan masuknya

virus, maka pendekatan berikutnya

yang dapat dilakukan adalah:

☑ Deteksi. Begitu infeksi telah terjadi, tentukan

apakah infeksi memang telah

terjadi dan cari lokasi virus.

☑ Identifikasi. Begitu virus tidak ditemukan maka virus

yang diinfeksi

program.

☑ Penghilangan. Agar virus dapat diidentifikasi,

hilangkan semua jejak

virus dari program dan program yang

dipakai ke semua

(sebelum terinfeksi). Jika

terdeteksi virus berhasil dilakukan, tapi prajekan

penghilangan jejak tidak dapat

dilakukan, maka alternatif yang dilakukan

adalah menghapus program yang

membuat cadangan dan kopi cadangan

program yang masih bersih.

Program Pengamanan

Keamanan Komputer

Program anti-virus

Program anti-virus yang mampu

mendeteksi virus dan mengakses file

yang terinfeksi dan juga mampu untuk

menghilangkan infeksi yang terjadi.

Program pemindai virus adalah jenis

yang paling populer di dunia anti-

virus, tetapi program-program

seperti ini harus sering di-update agar mampu

untuk menghormati virus-virus yang

baru. Secara umum ada dua jenis program anti-

virus yaitu pemindai on-access dan

on-demand. Banyak vendor yang menawarkan

gabungan dari kedua jenis itu dalam

satu paket.

▪ On-access scanner akan selalu

aktif dalam sistem komputer Anda selama

Anda menggunakannya. Pemindai jenis

ini akan secara otomatis memeriksa

file-file yang Anda akses dan dapat

mencegah Anda untuk menggunakan

file-file yang sudah terinfeksi oleh

virus komputer.

▪ Pemindai berdasarkan permintaan,

Anda akan memulai aktivitas pemindaian terhadap file-file di komputer Anda. Ini

juga bisa Anda atur agar bisa dilakukan secara periodik dengan menggunakan

scheduler. Selain yang sudah disebut di sana juga jenis anti-virus yang berlaku

scanner secara heuristik, dimana cara ini memungkinkan scanner tersebut untuk mendeteksi

virus, baik yang sudah mencari atau belum, dengan menggunakan aturan-aturan

yang umum yang menjadi indikator suatu virus. Ini sangat berguna untuk

mendeteksi virus-virus jenis baru atau yang belum terdeteksi sebelumnya. Jenis

heuristik pemindai ini tidak perlu sering di-update tetapi efek sampingnya

terkadang bisa menimbulkan kesalahan deteksi, dimana seharusnya itu file atau

program normal, tetapi dideteksi dan dianggap sebagai suatu virus. Perkembangan

program antivirus dapat diperiode menjadi empat generasi, yaitu :

☑ Generasi pertama : sekedar scanner sederhana.

Antivirus menscan program untuk menemukan penanda (signature) virus. Walaupun

virus mungkin berisi karakter-karakter varian, tapi secara esensi mempunyai

struktur dan pola bit yang sama di semua kopiannya. Teknis ini terbatas untuk

deteksi virus-virus yang telah dikenal. Tipe lain antivirus generasi pertama

adalah mengelola rekaman panjang (ukuran) program dan memeriksa perubahan

panjang program.

☑ Generasi kedua : scanner yang pintar (heuristic

scanner). Antivirus menscan tidak

bergantung pada penanda spesifik. Antivirus menggunakan aturan- aturan pintar

(heuristic rules) untuk mencari kemungkinan infeksi virus.Teknik yang dipakai misalnya mencari

fragmen- fragmen kode yang sering merupakan

bagian virus. Contohnya, antivirus mencari awal loop enkripsi yang digunakan polymorphic virus dan

menemukan kunci enkripsi. Begitu kunci

ditemukan, antivirus dapat mendeskripsi virus untuk identifikasi dan kemudian menghilangkan

infeksi virus. Teknik ini adalah pemeriksanaan

integritas. Checksum dapat ditambahkan di tiap program. Jika virus menginfeksi program tanpa mengubah

checksum, maka pemeriksaan integritas akan menemukan perubahan itu. Untuk menanggulangi virus canggih yang mampu

mengubah checksum saat menginfeksi

program, fungsi hash terenkripsi digunakan. Kunci enkripsi disimpan secara terpisah dari program sehingga

program tidak dapat menghasilkan kode

hash baru dan mengenkripsinya. Dengan menggunakan fungsi hash bukan checksum sederhana maka

mencegah virus menyesuaikan program yang

menghasilkan kode hash yang sama seperti

sebelumnya.

Pengamanan Program

Keamanan Komputer

☑ Generasi ketiga : jebakan-jebakan aktivitas (activity

trap). Program antivirus

merupakan program yang menetap di

memori (memory resident program).

Program ini mengidentifikasi virus

melalui aksi- aksinya bukan dari struktur

program yang diinfeksi. Dengan

antivirus semacam in tak perlu

mengembangkan penanda-penanda dan

aturan-aturan pintar untuk

beragam virus yang sangat banyak.

Dengan cara ini yang diperlukan adalah

mengidentifikasi kumpulan instruksi

yang berjumlah sedikit yang

mengidentifikasi adanya usaha

infeksi. Kalau muncul kejadian ini, program

antivirus segera mengintervensi.

☑ Generasi keempat : proteksi penuh (full featured

protection). Antivirus

generasi ini menggunakan beragam

teknik antivirus secara bersamaan.

Teknik-teknik ini meliputi scanning

dan jebakan-jebakan aktivitas. Antivirus

juga mempunyai senarai kapabilitas

pengaksesan yang membatasi

kemampuan virus memasuki sistem dan

membatasi kemampuan virus

memodifikasi file untuk menginfeksi

file. Pertempuran antara penulis virus

dan pembuat antivirus masih

berlanjut. Walau beragam strategi lebih

lengkap telah dibuat untuk

menanggulangi virus, penulis virus pun masih

berlanjut menulis virus yang dapat

melewati barikade-barikade yang dibuat

penulis antivirus. Untuk pengaman

sistem komputer, sebaiknya

pengaksesandan pemakaian komputer

diawasi dengan seksama sehingga

tidak menjalankan program atau

memakai disk yang belum terjamin

kebersihannya dari infeksi virus.

Pencegahan terbaik terhadap ancaman

virus adalah mencegah virus memasuki

sistem disaat yang pertama.

BAB 6

PENGAMANAN SISTEM BASIS DATA

Pengamanan Sistem Basis Data

Keamanan Komputer

BAB_________

PENGAMANAN

Dasar SISTEM

Data

= Teknik-teknik pengamanan basis data yang

handal dan memiliki integritas

= Perlindungan terhadap data yang sensitif

= Rangkuman soal kemanusiaan

database

= basis data multilevel

= Konsep bertingkat dalam

database

r Basis Data Keamanan

Keamanan pada basis data yang ada

bersifat proteksi terhadap pengrusakan data

dan pemakaian data oleh pemakai yang

tidak punya kewenangan.

`

`

`

Perangkat

keras

Kebakaran, banjir, terlahir,

pencurian, listrik, gempa, radiasi,

kesalahan psikologis

Jaringan

Komunikasi

Kabel yang tidak terkoneksi,

radiasi

Database

Aturan / amandemen yang tidak

diotorisasi, penduplikatan data,

mencuri data, menghilangkan data

akibat gangguan listrik

Aplikasi

DBMS dan Program

Kesalahan soal demokrasi

Akses yang terlalu luas

Program pencurian

Program kesalahan

`

Pengguna

Akhir

qadopsi hak akses orang

lain.

q Melihat & menutup data yang

tidak diotorisasi

q Staf tidak di-pelatihan

q Pemasukan data yang dilakukan

oleh yang tidak berhak.

q Virus

q pemerasan

`

Programmer /

Operator

q Membuat Kata Sandi.

q Membuat program yang tidak

seorang pria

q Staf yang tidak di-pelatihan.

q Kebijakan & prosedur

q Pemogokan staf

`

Administrator

Basis Data

q Kebijakan & prosedur

Pengamanan Sistem Basis Data

Keamanan Komputer

r Penyempurnaan Database

þ tidak disengaja, jenisnya:

§ kerusakan selama proses transaksi

§ anomali yang disebabkan oleh akses database yang

konkuren

§ anomali yang dilakukan oleh pendistribuasian data

pada beberapa

komputer

§ Kesalahan logika yang merusak kemampuan transaksi

untuk

mempertahankan konsistensi database.

þ Disengaja, jenisnya:

§ Pengambilan data / pembacaan data oleh pihak yang

tidak mengeluarkan.

§ Pengubahan data oleh pihak yang tidak mengeluarkan.

§ Penghapusan data oleh pihak yang tidak memisahkan.

r Tingkatan Pada Basis Data Keamanan

þ Fisikal

: lokasi-lokasi dimana terdapat

sistem komputer haruslah aman secara fisik

terhadap serangan perusak.

þ Manusia

: wewenang pemakai harus dilakukan

dengan hati-hati untuk

mengurangi kemungkinan adanya

manipulasi oleh pemakai yang

ganti

þ Sistem Operasi

: Kelemahan pada SO ini memungkinkan

pengaksesan data oleh pihak tak

membingungkan, yang hampir seluruh

jaringan sistem database menggunakan

akses jarak jauh.

þ Sistem Database

: Setel hak pemakai yang baik.

Jaringan Internal In-Secure

`

`

Klien Jarak Jauh

Enkripsi

Enkripsi

Firewall

Klien Lokal

Database

Server

DBSM

Otorisasi

Dan

Akses

In-Secure

Luar

Jaringan

Pengamanan Sistem Basis Data

Keamanan Komputer

r Data Keamanan:

þ Otorisasi:

§ Pemberian Wewenang atau hak istimewa (priviledge)

untuk mengakses

database sistem atau obyek

§ Kendali otorisasi (= kontrol akses) dapat dibangun

pada perangkat lunak

dengan 2 fungsi:

§ Mengendalikan sistem atau objek yang dapat diakses

§ Mengendalikan bagaimana pengguna pengguna

§ Sistem administrasi yang bertanggungjawab untuk

memberikan hak

akses dengan membuat akun pengguna.

þ Tabel Tampilan:

§ Mengganti saluran untuk pengguna untuk mendapatkan

model database yang sesuai dengan

kebutuhan perorangan. Metode ini

dapat menyembunyikan data yang

tidakas atau tidak perlu

dilihat oleh pengguna.

§ Contoh pada Database relasional, untuk pengamanan

dilakukan

beberapa level:

Ø Relasi

: pengguna terbuka atau tidak

digunakan mengakses

relasi online

Ø Lihat

: pengguna dipergunakan atau tidak

digunakan mengakses data

yang tersedia pada tampilan

Ø Baca Otorisasi

: pengguna mengakses data yang

dibaca, tetapi tidak dapat

Disesuaikan.

Ø Masukkan Otorisasi

: pengguna menggunakan menambah data